Instalação e configuração do conector usando comandos SQL¶

O Snowflake Connector for ServiceNow® está sujeito aos Termos do Snowflake Connector.

Este tópico descreve como usar os comandos SQL para instalar e configurar o conector. Ele considera que você já tenha realizado os procedimentos descritos em Preparação de sua instância do ServiceNow®.

Neste tópico:

Instalação do Snowflake Connector for ServiceNow®¶

O seguinte procedimento descreve como instalar o conector:

Entre em Snowsight como um usuário com a função ACCOUNTADMIN.

No menu de navegação, selecione Data Products » Marketplace.

Procure o Snowflake Connector for ServiceNow®, depois selecione o bloco para o conector.

Na página do Snowflake Connector for ServiceNow®, selecione Get.

Isto exibe uma caixa de diálogo que você utiliza para iniciar a parte inicial do processo de instalação.

Na caixa de diálogo, configure o seguinte:

No campo Application name, insira o nome do banco de dados a ser usado como banco de dados para a instância do conector. Este banco de dados é criado automaticamente para você.

No campo Warehouse used for installation, selecione o warehouse que você deseja usar para a instalação do conector.

Nota

Este não é o mesmo warehouse que é usado pelo conector para sincronizar os dados do ServiceNow®. Em uma etapa posterior, você criará um warehouse separado para este fim.

Selecione Get.

Uma caixa de diálogo aparece com a notificação:

Installing App After installation, an email will be sent to <e-mail do usuário>. Agora você pode fechar a caixa de diálogo. Para continuar a configuração usando SQL, aguarde até receber um e-mail informando que o'Snowflake Connector para ServiceNow' está instalado e pronto para usoe, em seguida, acesse Worksheets.

Configuração de OAuth¶

Nota

Se você planeja usar autenticação básica em vez de OAuth, você pode pular esta seção e continuar em Criação de um objeto secreto

Você pode configurar o Snowflake Connector for ServiceNow® para usar OAuth para autenticar na instância do ServiceNow®. Há dois fluxos compatíveis com o OAuth:

Concessão de credenciais de cliente (recomendado): disponível desde a versão Washington DC. As credenciais de cliente são um padrão de autorização amplamente aceito para integração máquina a máquina e não exigem manutenção manual de tokens de atualização.

Fluxo de concessão do código de autorização: esse método de autenticação está disponível em todas as versões compatíveis do ServiceNow®, mas com esse método os tokens do OAuth devem ser atualizados manualmente antes da data de expiração, normalmente a cada 3 meses.

Configuração do OAuth com fluxo de concessão de credenciais do cliente¶

Para configurar o Snowflake Connector for ServiceNow® para usar o OAuth com o fluxo de concessão de credenciais de cliente para autenticação na instância ServiceNow®, faça o seguinte:

No ServiceNow®, você deve configurar a instância para oferecer suporte ao uso de OAuth com o fluxo de concessão de credenciais de cliente.

No Snowflake Connector for ServiceNow®:

O conector usa uma integração de segurança com

TYPE = API_AUTHENTICATIONpara conectar o Snowflake à instância do ServiceNow®.A integração de segurança especifica o ID do cliente do ServiceNow® OAuth, o segredo do cliente e a URL do ponto de extremidade para autenticar na instância do ServiceNow®.

O conector usa um objeto secreto Snowflake para gerenciar informações sensíveis, incluindo as credenciais de autenticação.

No caso de usar OAuth para autenticação, o conector armazena o escopo OAuth do ServiceNow® e o nome da integração de segurança no objeto secreto do Snowflake.

Se sua instância do ServiceNow® já usar o fluxo de concessão das credenciais do cliente do OAuth e você quiser usar essa instância com o Snowflake Connector for ServiceNow®, anote o ID do cliente, o segredo do cliente e o URL do ponto de extremidade que corresponde ao token de OAuth. Para obter mais informações, consulte Gerenciamento de tokens do OAuth. Após anotar essas informações, prossiga para criar objetos essenciais

Configuração da instância do ServiceNow® para usar o fluxo de concessão do OAuth com credenciais de cliente¶

Configure sua instância para usar o OAuth com o fluxo de concessão do código de autorização, conforme mostrado em Configurar OAuth.

Crie um ponto de extremidade para que os clientes acessem a instância e use-o para configurar o conector:

Faça login em sua instância ServiceNow® e selecione Homepage.

Procure sys_properties.list.

Procure a propriedade com o nome

glide.oauth.inbound.client.credential.grant_type.enabledna tabela e verifique se ela está definida comotrue.Nota

Se a propriedade não existir, crie-a. Clique no botão New e preencha os seguintes campos da nova propriedade:

Defina Name como

glide.oauth.inbound.client.credential.grant_type.enabled,Defina Type como

true | false,Defina Value como

true.

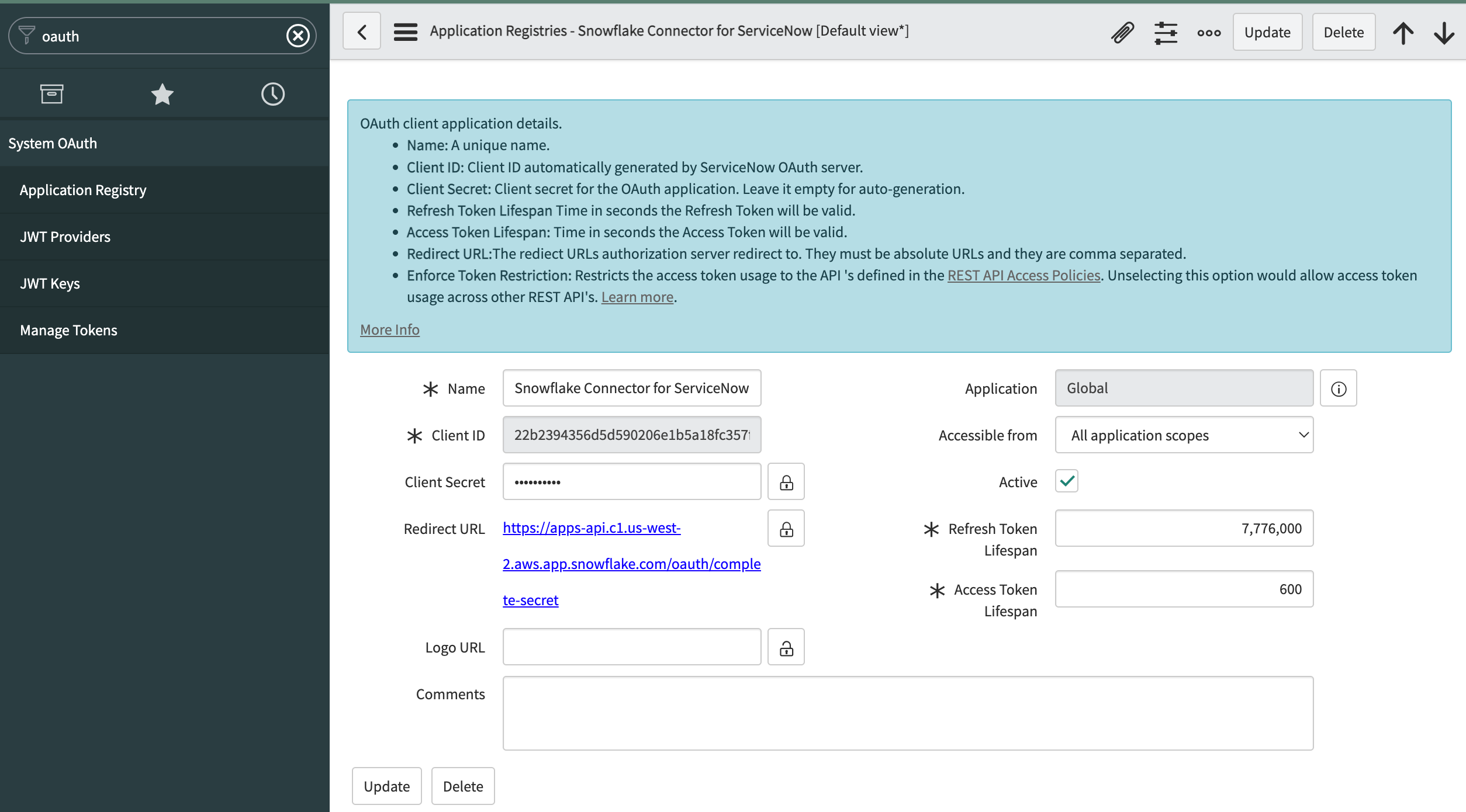

Procure o System OAuth, depois selecione Application Registry.

Selecione New e depois selecione Create an OAuth API endpoint for external clients.

No ServiceNow®, digite um nome para o registro do aplicativo do OAuth no campo Name.

No ServiceNow®, selecione o usuário com o qual deseja que o conector se autentique no campo OAuth Application User. O usuário precisa ter os privilégios listados em Preparação de sua instância do ServiceNow®.

Nota

Se o campo OAuth Application User não estiver disponível no formulário, abra o menu Additional actions no canto superior esquerdo da tela. Selecione no menu Configure > Form builder. Em seguida, adicione o campo OAuth Application User ausente à exibição

Defaultdo formulário. Salve o formulário e atualize a página para continuar.No ServiceNow®, selecione Submit.

O registro do aplicativo do OAuth aparece na lista de registros do aplicativo.

No ServiceNow®, selecione o registro do aplicativo que acabou de criar.

Observe que o ServiceNow® gerou valores para os campos Client ID e Client Secret. Você usará esses valores quando criar uma integração de segurança.

Criação de objetos essenciais¶

Criação de uma integração de segurança (opcional)¶

Nota

Se você planeja usar autenticação básica em vez de OAuth, você pode pular esta seção e continuar em Criação de um objeto secreto

Uma integração de segurança é um objeto Snowflake que fornece uma interface entre o Snowflake e um serviço de OAuth 2.0 de terceiros.

Criação de integração de segurança para OAuth com fluxo de concessão de credenciais de cliente¶

Use o comando CREATE SECURITY INTEGRATION para criar uma integração de segurança, como mostrado no exemplo a seguir:

CREATE SECURITY INTEGRATION <name>

TYPE = API_AUTHENTICATION

AUTH_TYPE = OAUTH2

OAUTH_CLIENT_AUTH_METHOD = CLIENT_SECRET_POST

OAUTH_CLIENT_ID = '<client_id>'

OAUTH_CLIENT_SECRET = '<client_secret>'

OAUTH_TOKEN_ENDPOINT = 'https://<servicenow_instance>.service-now.com/oauth_token.do'

OAUTH_GRANT = 'CLIENT_CREDENTIALS'

OAUTH_ALLOWED_SCOPES = ('useraccount')

ENABLED = TRUE;

Onde:

nameEspecifica o nome da integração de segurança. O nome deve ser obrigatoriamente único entre as integrações na sua conta.

client_idEspecifica o valor do campo Client ID que você obteve ao configurar o ponto de extremidade do ServiceNow®.

client_secretEspecifica o valor do campo Client Secret que você obteve ao configurar o ponto de extremidade do ServiceNow®.

servicenow_instance_nameEspecifica o nome de sua instância do ServiceNow®. Esta é a primeira parte do nome de host de sua instância do ServiceNow®. Por exemplo, se o URL para sua instância do ServiceNow® for:

https://myinstance.service-now.comO nome de sua instância seria

myinstance.

Criação de um objeto secreto¶

Crie o objeto secreto Snowflake que o Snowflake Connector for ServiceNow® usa para autenticação.

Snowflake recomenda o armazenamento do objeto secreto em um banco de dados e esquema dedicados. Observe que você pode escolher qualquer função para administrar o segredo, e pode escolher qualquer banco de dados e esquema para armazenar o segredo.

Para criar uma função personalizada para administrar o segredo, use o comando CREATE ROLE. Para obter mais informações sobre os privilégios que você pode conceder a uma função, consulte Privilégios de controle de acesso.

As próximas seções explicam como criar um objeto secreto que seja armazenado em um banco de dados e esquema separado e que seja gerenciado por uma função personalizada.

Criação de um esquema para os objetos secretos¶

Primeiro, crie um banco de dados e um esquema para armazenar o objeto secreto executando os comandos CREATE DATABASE e CREATE SCHEMA. Os nomes do esquema e do banco de dados devem ser identificadores de objeto válidos.

Por exemplo, para criar o banco de dados secretsdb e o esquema apiauth para o objeto secreto, execute os seguintes comandos:

USE ROLE accountadmin; CREATE DATABASE secretsdb; CREATE SCHEMA apiauth;

Criando uma função personalizada para gerenciar o segredo (opcional)¶

Em seguida, crie uma função personalizada para administrar o segredo (assumindo que você não queira usar uma função existente) e conceda à função os privilégios necessários para criar o segredo.

Usando a função USERADMIN do sistema, execute o comando CREATE ROLE para criar uma função personalizada para gerenciar o segredo. Por exemplo, para criar a função personalizada

secretadminpara gerenciar o segredo, execute os seguintes comandos:USE ROLE useradmin; CREATE ROLE secretadmin;

Usando a função SECURITYADMIN do sistema, execute o comando GRANT <privilégios> TO ROLE para conceder os seguintes privilégios à função personalizada:

USAGE e CREATE SECRET no esquema que você criou para o segredo

Por exemplo:

USE ROLE securityadmin; GRANT USAGE ON DATABASE secretsdb TO ROLE secretadmin; GRANT USAGE ON SCHEMA secretsdb.apiauth TO role secretadmin; GRANT CREATE SECRET ON SCHEMA secretsdb.apiauth TO role secretadmin;

(opcional) Se estiver configurando o conector com a autenticação OAuth, conceda também o privilégio USAGE na integração de segurança que você criou anteriormente para a função personalizada.

Por exemplo:

USE ROLE securityadmin; GRANT USAGE ON INTEGRATION servicenow_oauth TO role secretadmin;

Usando a função USERADMIN do sistema, execute o comando GRANT <privilégios> TO ROLE para conceder a função personalizada ao usuário que cria o segredo. Por exemplo, para conceder a função ao usuário

servicenow_secret_owner, execute os seguintes comandos:USE ROLE useradmin; GRANT ROLE secretadmin TO user servicenow_secret_owner;

Criação de um segredo¶

Em seguida, crie um segredo para permitir que o Snowflake se autentique na instância do ServiceNow® usando OAuth com o fluxo de concessão do código de autorização.

Nota

Se você planeja usar autenticação básica em vez de OAuth, consulte a nota abaixo em vez disso.

Para criar um objeto secreto para o fluxo de concessão de credenciais do cliente do OAuth, execute o comando CREATE SECRET com os seguintes parâmetros:

Defina

TYPEcomoOAUTH2.Defina

API_AUTHENTICATIONcomo o nome da integração de segurança que você criou em Criação de objetos essenciais:Defina

OAUTH_SCOPEScomouseraccount.Por exemplo, para criar um segredo chamado

service_now_creds_oauth_codeque usa a integração de segurança chamadaservicenow_oauth, execute estes comandos:USE ROLE secretadmin; USE SCHEMA secretsdb.apiauth; CREATE SECRET servicenow_creds_oauth_code TYPE = OAUTH2 API_AUTHENTICATION = servicenow_oauth OAUTH_SCOPES=('useraccount');

Para criar um objeto secreto para o fluxo de concessão de código de autorização do OAuth, execute o comando CREATE SECRET com os seguintes parâmetros:

Defina

TYPEcomoOAUTH2.Defina

OAUTH_REFRESH_TOKENcomo o token de atualização do OAuth que você recuperou em Como gerar o token de atualização do OAuth.Defina

OAUTH_REFRESH_TOKEN_EXPIRY_TIMEcomo o carimbo de data/hora da expiração do token de atualização no fuso horário UTC. Você pode calcular isto adicionando a vida útil do token do ServiceNow® até a data em que o token foi emitido. Por padrão, o token expira em 100 dias.Defina

API_AUTHENTICATIONcomo o nome da integração de segurança que você criou em Criação de objetos essenciais:Por exemplo, para criar um segredo chamado

service_now_creds_oauth_codeque usa a integração de segurança chamadaservicenow_oauth, execute estes comandos:USE ROLE secretadmin; USE SCHEMA secretsdb.apiauth; CREATE SECRET servicenow_creds_oauth_code TYPE = OAUTH2 OAUTH_REFRESH_TOKEN = 'cdef567' OAUTH_REFRESH_TOKEN_EXPIRY_TIME = '2022-01-06 20:00:00' API_AUTHENTICATION = servicenow_oauth;

Para modificar as propriedades de um segredo existente (por exemplo, para atualizar o token de atualização do OAuth), use o comando ALTER SECRET.

Nota

Se você planeja usar autenticação básica (em vez de OAuth), execute o comando CREATE SECRET para criar um segredo com

TYPEdefinido comoPASSWORD. DefinaUSERNAMEePASSWORDcomo o nome de usuário e senha do usuário do ServiceNow® que você pretende usar para autenticar na instância do ServiceNow®. Por exemplo:USE ROLE secretadmin; USE SCHEMA secretsdb.apiauth; CREATE SECRET servicenow_creds_pw TYPE = PASSWORD USERNAME = 'jsmith1' PASSWORD = 'W3dr@fg*7B1c4j';

Se a autenticação multifator estiver habilitada para este usuário, você deve fornecer o token MFA junto com a senha, conforme descrito em REST API na documentação do ServiceNow®.

Como criar um warehouse¶

Snowflake recomenda a criação de um warehouse dedicado ao conector. Um warehouse dedicado permite uma melhor gestão de custos e rastreamento de recursos. Para facilitar o rastreamento de recursos, você pode opcionalmente adicionar uma ou mais tags ao warehouse dedicado.

Para o warehouse do conector, a Snowflake recomenda o uso de um warehouse de grande porte.

Para criar um warehouse de grande porte chamado servicenow_conn_warehouse, execute o seguinte comando:

USE ROLE accountadmin;

CREATE WAREHOUSE servicenow_conn_warehouse WAREHOUSE_SIZE = LARGE;

Atenção

Certifique-se de que o warehouse seja capaz de executar uma consulta por pelo menos 8 horas. Ele é afetado por um valor de parâmetro que pode ser definido tanto no warehouse usado pelo conector quanto na conta (o valor da conta tem precedência). Para verificar os valores atuais, execute:

SHOW PARAMETERS LIKE 'STATEMENT_TIMEOUT_IN_SECONDS' FOR ACCOUNT;

SHOW PARAMETERS LIKE 'STATEMENT_TIMEOUT_IN_SECONDS' FOR WAREHOUSE <connector_warehouse>;

Se ambos os valores forem pelo menos 28800 (ou seja, 8 horas), então nenhuma alteração é necessária. Caso contrário, execute um dos seguintes procedimentos, conforme necessário:

ALTER ACCOUNT SET STATEMENT_TIMEOUT_IN_SECONDS = 28800;

ALTER WAREHOUSE <connector_warehouse> SET STATEMENT_TIMEOUT_IN_SECONDS = 28800;

Se o tempo limite adequado não for fornecido, ocorrerão falhas na ingestão de dados.

Criação de um banco de dados e esquema para os dados do ServiceNow®¶

Em seguida, crie um banco de dados e um esquema para os dados do ServiceNow®. O Snowflake Connector for ServiceNow® faz a ingestão dos dados do ServiceNow® no banco de dados e esquema.

Ao criar o banco de dados e o esquema, observe o seguinte:

Os nomes do esquema e do banco de dados devem ser identificadores de objeto válidos.

Para controlar o acesso aos dados ingeridos do ServiceNow® no Snowflake, você pode conceder os privilégios no esquema às funções que devem ser permitidas para acessar os dados.

Para criar o banco de dados e o esquema, execute os comandos CREATE DATABASE e CREATE SCHEMA.

Por exemplo, para criar o banco de dados dest_db e o esquema dest_schema para os dados do ServiceNow®, execute os seguintes comandos:

USE ROLE accountadmin;

CREATE DATABASE dest_db;

CREATE SCHEMA dest_schema;

Nota

Se você estiver reinstalando o conector, você pode reutilizar o esquema que criou para a instalação anterior do conector. Isto é possível se a instalação anterior do conector já tiver carregado dados e você quiser continuar carregando dados nas mesmas tabelas.

Para continuar carregando dados, não modifique o esquema antes de reinstalar o conector. Não altere as definições das tabelas criadas pela instalação anterior do conector.

O conector exporta periodicamente a configuração e o estado do conector para uma tabela __CONNECTOR_STATE_EXPORT no esquema, que pode ser usada posteriormente para recuperar a configuração do conector durante a reinstalação. Alternativamente, se a tabela de exportação não estiver presente ou foi descartada manualmente, você ainda pode chamar o procedimento armazenado ENABLE_TABLES para reativar as tabelas ingeridas anteriormente. O procedimento armazenado verifica se todos os objetos necessários já existem e não tenta recriá-los, portanto não há risco de perder dados já ingeridos.

Criação de uma regra de rede para comunicação com a instância do ServiceNow®¶

Em seguida, para permitir o tráfego de saída de sua conta para sua instância do ServiceNow®, crie uma regra de rede. Como administrador de conta, execute o comando CREATE NETWORK RULE com a seguinte sintaxe:

CREATE NETWORK RULE <name>

MODE = 'EGRESS'

TYPE = 'HOST_PORT'

VALUE_LIST = ('<servicenow_instance>.service-now.com');

Onde:

nameEspecifica o nome da regra de rede. O nome deve ser um identificador de objeto válido.

VALUE_LIST = ('servicenow_instance_name.service-now.com')Especifica a lista de instâncias do ServiceNow® permitidas às quais uma solicitação pode ser enviada.

Por exemplo, para criar a regra de rede chamada servicenow_network_rule dentro do esquema apiauth do banco de dados secretsdb, execute o seguinte comando:

USE ROLE accountadmin;

CREATE NETWORK RULE secretsdb.apiauth.servicenow_network_rule

MODE = 'EGRESS'

TYPE = 'HOST_PORT'

VALUE_LIST = ('myinstance.service-now.com');

Nota

Se você criou o segredo com uma função personalizada, você precisa conceder adicionalmente o privilégio USAGE sobre ele para ACCOUNTADMIN antes de criar a regra de rede:

USE ROLE secretadmin;

GRANT USAGE ON SECRET secretsdb.apiauth.<secret_name> TO ROLE ACCOUNTADMIN;

Criação de uma integração de acesso externo para comunicação com a instância do ServiceNow®¶

Em seguida, crie uma integração de acesso externo para comunicação com a instância do ServiceNow®. Execute o comando CREATE EXTERNAL ACCESS INTEGRATION com a seguinte sintaxe:

CREATE EXTERNAL ACCESS INTEGRATION <integration_name>

ALLOWED_NETWORK_RULES = (<network_rule_name>)

ALLOWED_AUTHENTICATION_SECRETS = (<secret_name>)

ENABLED = TRUE;

Onde:

integration_nameEspecifica o nome da integração de acesso externo. O nome deve ser um identificador de objeto válido. O nome deve ser obrigatoriamente único entre as integrações na sua conta.

ALLOWED_NETWORK_RULES = (network_rule_name)Especifica a regra de rede que permite o acesso à sua instância do ServiceNow®. Isto limita o uso desta integração às instâncias com as URLs especificados na regra de rede.

Defina isto como o nome da regra de rede que você criou em Criação de uma regra de rede para comunicação com a instância do ServiceNow®.

ALLOWED_AUTHENTICATION_SECRETS = (secret_name)Especifica a lista dos nomes dos segredos que são permitidos para uso no escopo da integração de API.

Defina isto como o nome do objeto secreto que você criou em Criação de um objeto secreto.

ENABLED = TRUEEspecifica se esta integração de API está habilitada ou desabilitada. Se a integração de API estiver desativada, qualquer função externa que conte com ela não funcionará.

TRUEPermite que a integração funcione com base nos parâmetros especificados na definição da integração.

FALSESuspende a integração para manutenção. Qualquer integração entre o Snowflake e um serviço de terceiro não funciona.

Por exemplo, para criar a integração de acesso externo nomeada servicenow_external_access_integration, execute o seguinte comando:

USE ROLE accountadmin; CREATE EXTERNAL ACCESS INTEGRATION servicenow_external_access_integration ALLOWED_NETWORK_RULES = (secretsdb.apiauth.servicenow_network_rule) ALLOWED_AUTHENTICATION_SECRETS = (secretsdb.apiauth.servicenow_creds_pw) ENABLED = TRUE

Configuração do registro em log do conector¶

O Snowflake Connector for ServiceNow® usa tabelas de eventos para armazenar logs de erros do conector. Para configurar uma tabela de eventos, siga o guia Configuração de uma tabela de eventos.

Importante

A Snowflake recomenda que você configure o rastreamento de eventos para ajudar a solucionar problemas.

Configuração do conector instalado¶

Para configurar o conector:

Crie um banco de dados para a instância do conector usando o Snowsight. Para obter mais informações sobre como criar o banco de dados, consulte Instalação e configuração do conector com Snowsight.

Navegue até a planilha SQL.

Entrar como um usuário com a função ACCOUNTADMIN. Por exemplo:

USE ROLE ACCOUNTADMIN;

Conceda todos os privilégios necessários ao conector no banco de dados que serve como uma instância do conector.

EXECUTE TASK na conta

EXECUTE MANAGED TASK na conta

USAGE no warehouse que você criou para o segredo.

USAGE no banco de dados que você criou para os dados do ServiceNow®

USAGE, CREATE TABLE e CREATE VIEW no esquema que você criou para o dados do ServiceNow®

USAGE sobre a integração de acesso externo que você criou para o ServiceNow®

READ no segredo que você criou

Por exemplo, para conceder os seguintes privilégios ao conector nomeado

my_connector_servicenow:EXECUTE TASK na conta

EXECUTE MANAGED TASK na conta

USAGE no warehouse

servicenow_conn_warehouseUSAGE no banco de dados

dest_dbUSAGE, CREATE TABLE e CREATE VIEW no esquema

dest_db.dest_schemaUSAGE na integração

servicenow_external_access_integrationUSAGE no banco de dados

secretsdbUSAGE no esquema

secretsdb.apiauthREAD no segredo

secretsdb.apiauth.servicenow_creds_oauth_code secret

Execute os seguintes comandos:

USE ROLE accountadmin; GRANT EXECUTE TASK ON ACCOUNT TO APPLICATION my_connector_servicenow; GRANT EXECUTE MANAGED TASK ON ACCOUNT TO APPLICATION my_connector_servicenow; GRANT USAGE ON WAREHOUSE servicenow_conn_warehouse TO APPLICATION my_connector_servicenow; GRANT USAGE ON DATABASE dest_db TO APPLICATION my_connector_servicenow; GRANT USAGE ON SCHEMA dest_db.dest_schema TO APPLICATION my_connector_servicenow; GRANT CREATE TABLE ON SCHEMA dest_db.dest_schema TO APPLICATION my_connector_servicenow; GRANT CREATE VIEW ON SCHEMA dest_db.dest_schema TO APPLICATION my_connector_servicenow; GRANT USAGE ON INTEGRATION servicenow_external_access_integration TO APPLICATION my_connector_servicenow; GRANT USAGE ON DATABASE secretsdb TO APPLICATION my_connector_servicenow; GRANT USAGE ON SCHEMA secretsdb.apiauth TO APPLICATION my_connector_servicenow; GRANT READ ON SECRET secretsdb.apiauth.servicenow_creds_oauth_code TO APPLICATION my_connector_servicenow;

Transferência da propriedade de tabelas e exibições no esquema de destino (opcional)

Se o conector foi reinstalado e o esquema de destino anterior foi reutilizado, a propriedade de todas as tabelas e exibições no esquema de destino deve ser transferida ao conector. O conector requer privilégio de propriedade para gerenciar concessões em objetos no esquema e recriar exibições niveladas quando o esquema da tabela ingerida for alterado.

Para transferir a chamada de propriedade, chame a função

SYSTEM$GRANT_OWNERSHIP_TO_APPLICATION.USE ROLE accountadmin; CALL SYSTEM$GRANT_OWNERSHIP_TO_APPLICATION(<connector_app>, true, <destination_database>, <destination_schema>);

SYSTEM$GRANT_OWNERSHIP_TO_APPLICATIONé uma função de sistema fornecida pelo Snowflake que permite a transferência de propriedade de tabelas e exibições em um banco de dados ou esquema especificado para o aplicativo. Somente a propriedade de tabelas regulares e exibições comuns é transferida; a propriedade de tabelas dinâmicas, tabelas externas e exibições materializadas, por exemplo, não será transferida.A função possui a seguinte assinatura:

SYSTEM$GRANT_OWNERSHIP_TO_APPLICATION(<to_app>, <should_copy_grants>, <from_database>, <from_schema>)

Onde:

to_appEspecifica o nome do aplicativo para o qual a propriedade dos objetos deve ser transferida.

should_copy_grantsSe

TRUE, então copie as concessões existentes, caso contrário, revogue. A cópia de subsídios requer a permissãoMANAGE GRANTSno chamador.from_databaseNome do banco de dados que contém objetos cuja propriedade deve ser alterada.

from_schemaNome do esquema que contém objetos cuja propriedade deve ser alterada (opcional). Se nenhum esquema for especificado, a propriedade será transferida em tabelas exibições em todos os esquemas no banco de dados fornecido. Objetos em esquemas gerenciados são omitidos durante a transferência de propriedade.

Para executar a função, o chamador deve atender a uma das seguintes condições:

Ter a permissão

MANAGE GRANTS(por exemplo, função ACCOUNTADMIN ou SECURITYADMIN); ouConter a função proprietária da instância do aplicativo e a função proprietária de todos os objetos para transferir a propriedade. Os objetos cuja propriedade está ausente são omitidos pela função.

Por exemplo, para transferir a propriedade do conector que:

Foi instalado como o aplicativo nomeado

my_connector_servicenowUsa o esquema nomeado

dest_db.dest_schemapara os dados do ServiceNow® no Snowflake

Execute o seguinte comando:

USE ROLE accountadmin; CALL SYSTEM$GRANT_OWNERSHIP_TO_APPLICATION('my_connector_servicenow', true, 'dest_db', 'dest_schema');

Se necessário, conceda a função de aplicativo

DATA_READERpara a função que anteriormente possuía os dados para evitar interrupções de pipelines existentes que usam os dados:GRANT APPLICATION ROLE <connector_app>.DATA_READER TO ROLE <previous_data_owner_role>;

Observe que a função de aplicativo

DATA_READERnão terá nenhuma concessão em tabelas e exibições no esquema de destino até que o procedimentoCONFIGURE_CONNECTORseja executado.Execute o comando USE DATABASE para usar o banco de dados para o conector. Por exemplo:

USE DATABASE my_connector_servicenow;

Configure o conector usando o comando CALL para chamar o procedimento armazenado nomeado

CONFIGURE_CONNECTOR:CALL CONFIGURE_CONNECTOR({ 'warehouse': '<warehouse_name>', 'destination_database': '<dest_db>', 'destination_schema': '<dest_schema>' })

Onde:

warehouse_nameEspecifica o nome do warehouse para o conector.

O nome do warehouse deve ser um identificador de objeto válido.

dest_dbEspecifica o nome do banco de dados para os dados ServiceNow® no Snowflake (o banco de dados que você criou anteriormente).

O nome do banco de dados deve ser identificadores de objeto válidos.

dest_schemaEspecifica o nome do esquema para os dados ServiceNow® no Snowflake (o esquema que você criou anteriormente).

O nome do esquema deve ser um identificador de objeto válido.

Por exemplo, para configurar o conector que:

Utiliza o warehouse

servicenow_conn_warehouse.Usa o esquema nomeado

dest_db.dest_schemapara os dados do ServiceNow® no Snowflake

Execute o seguinte comando:

CALL CONFIGURE_CONNECTOR({ 'warehouse': 'servicenow_conn_warehouse', 'destination_database': 'dest_db', 'destination_schema': 'dest_schema' });

Se o conector foi iniciado com sucesso, este procedimento armazenado retorna a seguinte resposta:

{ "responseCode": "OK", "message": "Connector successfully configured.", }

Nota

Depois que o conector for iniciado, não será possível renomear o warehouse passado, o banco de dados de destino e o esquema de destino do conector. O conector faz referência a eles por nome. Como resultado, uma tentativa de descartar ou alterar o nome desses objetos quebrará o conector e impedirá seu funcionamento.

Em vez de renomear o warehouse, use o procedimento armazenado UPDATE_WAREHOUSE para alterar o warehouse usado pelo conector.

Configure a conexão para a instância do ServiceNow® usando o comando CALL para chamar o procedimento armazenado nomeado

SET_CONNECTION_CONFIGURATION:CALL SET_CONNECTION_CONFIGURATION({ 'service_now_url': '<servicenow_base_url>', 'secret': '<secret_name>', 'external_access_integration': '<external_access_integration_name>' })

Onde:

servicenow_base_urlEspecifica o URL da instância do ServiceNow® que o conector deve usar. O URL deve estar no seguinte formato:

https://<servicenow_instance>.service-now.com

secret_nameEspecifica o nome totalmente qualificado do objeto secreto contendo as credenciais para autenticação no ServiceNow® (o segredo que você criou anteriormente).

Você deve especificar o nome totalmente qualificado do objeto secreto no seguinte formato:

<database_name>.<schema_name>.<secret_name>

Os nomes do banco de dados, do esquema e do segredo devem ser identificadores de objeto válidos.

external_access_integration_nameEspecifica o nome da integração de acesso externo para o ServiceNow® (a integração de acesso externo que você criou anteriormente).

O nome da integração deve ser um identificador de objeto válido.

Por exemplo, para configurar a conexão a uma instância do ServiceNow® que:

Tenha o URL

https://myinstance.service-now.com.Utilize o segredo armazenado em

secretsdb.apiauth.servicenow_creds_oauth_code.Utiliza a integração de acesso externo nomeada

servicenow_external_access_integration.

Execute o seguinte comando:

CALL SET_CONNECTION_CONFIGURATION({ 'service_now_url': 'https://myinstance.service-now.com', 'secret': 'SECRETSDB.APIAUTH.SERVICENOW_CREDS_OAUTH_CODE', 'external_access_integration': 'SERVICENOW_API_INTEGRATION' });

Se a conexão foi configurada com sucesso, este procedimento armazenado retorna a seguinte resposta:

{ "responseCode": "OK", "message": "Test request to ServiceNow® succeeded.", }

Nota

Depois que a conexão estiver configurada, não será possível alterar o nome do segredo passado e da integração de acesso externo. O conector faz referência a eles por nome. Como resultado, uma tentativa de descartar ou alterar o nome desses objetos quebrará o conector e impedirá seu funcionamento.

Finalize a configuração do conector usando o comando CALL para chamar o procedimento armazenado nomeado

FINALIZE_CONNECTOR_CONFIGURATION:CALL FINALIZE_CONNECTOR_CONFIGURATION({ 'journal_table': '<name_of_journal_table>', 'table_name': '<name_of_audited_table>', 'sys_id': '<sys_id_of_audited_entry>' })

Onde:

name_of_journal_tableEspecifica o nome da tabela que contém informações sobre os registros excluídos. Para obter mais informações, consulte Preparação de sua instância do ServiceNow®.

Observe que as informações sobre os registros excluídos estão disponíveis apenas para as tabelas que você configura para propagar os registros excluídos.

Para evitar a propagação de registros excluídos, especifique um valor

nullpara este argumento.name_of_audited_tableEspecifica o nome da tabela auditada que deve estar presente na tabela de diário e à qual o conector deve ter acesso (opcional). Durante a validação do acesso à tabela de diário, o conector procura entradas de auditoria relacionadas a esta tabela. Forneça esta opção quando uma consulta para o ServiceNow® for bem-sucedida, mas não der resultado, fazendo com que o procedimento falhe. Assegurar que o usuário do ServiceNow® para o conector tem acesso a todas as entradas da tabela especificada.

Esta opção não pode ser usada com o parâmetro

sys_id.sys_id_of_audited_entryEspecifica o

sys_idde entrada de alguma tabela auditada que deve estar presente na tabela de diário e à qual o conector deve ter acesso (opcional). Durante a validação do acesso à tabela de diário, o conector procura entradas de auditoria relacionadas a estasys_id. Forneça esta opção quando uma consulta para o ServiceNow® for bem-sucedida, mas não der resultado, fazendo com que o procedimento falhe. Certifique-se de que o usuário do ServiceNow® para o conector tenha acesso à entrada especificada.Esta opção não pode ser usada com o parâmetro

table_name.

Se o conector foi iniciado com sucesso, este procedimento armazenado retorna a seguinte resposta:

{ "responseCode": "OK", }

Durante a finalização da configuração do conector, o conector tentará verificar se um estado do conector exportado anteriormente está presente no esquema de destino. Se a tabela

__CONNECTOR_STATE_EXPORTestiver presente e acessível ao conector, o conector tentará importar o estado. Quando a importação for concluída com sucesso, a tabela de exportação será excluída. Se ocorrer um erro durante a importação, é possível executar o procedimentoFINALIZE_CONNECTOR_CONFIGURATIONnovamente após corrigir o erro. Se você não quiser importar o estado ou não quiser corrigir o erro de importação, transfira a propriedade da tabela do conector e descarte a tabela.

O banco de dados recém-criado é uma instância do conector e contém o seguinte:

Procedimentos armazenados que você usa para configurar o conector. Consulte Configuração da ingestão de dados usando instruções SQL para obter mais informações.

Exibições contendo as mensagens registradas e estatísticas para o conector. Consulte Sobre o monitoramento do conector para obter mais informações.

Funções do aplicativo do conector¶

Como um aplicativo nativo, o Snowflake Connector for ServiceNow® define funções de aplicativo. Eles podem ser revisados em Controle de acesso baseado em funções para conectores.

Amostras de scripts de instalação¶

Os scripts de exemplo a seguir demonstram como configurar o Snowflake Connector for ServiceNow® usando as planilhas SQL. Isso pode ajudá-lo a configurar rapidamente o conector em seu ambiente e começar a usá-lo. Basta copiar e colar os comandos na planilha e preencher os espaços reservados com seus valores.

Importante

Supõe-se que o aplicativo já esteja instalado na conta, conforme descrito aqui.

Antes de executar os comandos, revise o script e ajuste-o às suas necessidades:

-- Specify values as required by your installation

SET application_name = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW'; -- use the same name as provided in the installation

SET connector_warehouse = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW_WAREHOUSE';

SET servicenow_instance_domain = '<servicenow_instance>.service-now.com';

SET destination_database = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW_DEST_DB';

SET destination_schema = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW_DEST_SCHEMA';

SET secret_database = 'CONNECTORS_SECRET';

SET secret_schema = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW';

SET secret_database_schema = $secret_database || '.' || $secret_schema;

SET secret_fqn = $secret_database_schema || '.' || 'SECRET';

SET network_rule_fqn = $secret_database_schema || '.' || 'NETWORK_RULE';

SET external_access_integration_name = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW_EXTERNAL_ACCESS_INTEGRATION';

SET destination_database_schema = $destination_database || '.' || $destination_schema;

SET servicenow_instance_url = 'https://' || $servicenow_instance_domain || '/';

-- Create essential objects

USE ROLE accountadmin;

CREATE WAREHOUSE IF NOT EXISTS IDENTIFIER($connector_warehouse)

WAREHOUSE_SIZE = 'MEDIUM'

AUTO_RESUME = TRUE;

CREATE DATABASE IF NOT EXISTS IDENTIFIER($secret_database);

CREATE SCHEMA IF NOT EXISTS IDENTIFIER($secret_database_schema);

CREATE DATABASE IF NOT EXISTS IDENTIFIER($destination_database);

CREATE SCHEMA IF NOT EXISTS IDENTIFIER($destination_database_schema);

-- Populate with your credentials

CREATE SECRET IDENTIFIER($secret_fqn)

TYPE = PASSWORD

USERNAME = '<servicenow_login>'

PASSWORD = '<servicenow_password>';

-- None of the following commands should require any changes

CREATE NETWORK RULE IDENTIFIER($network_rule_fqn)

MODE = 'EGRESS'

TYPE = 'HOST_PORT'

VALUE_LIST = ($servicenow_instance_domain);

CREATE PROCEDURE execute_immediate_create_ea_integration()

RETURNS VARIANT

EXECUTE AS caller

AS

BEGIN

EXECUTE IMMEDIATE '

CREATE EXTERNAL ACCESS INTEGRATION IDENTIFIER($external_access_integration_name)

ALLOWED_NETWORK_RULES = ($network_rule_fqn)

ALLOWED_AUTHENTICATION_SECRETS = (' || $secret_fqn || ') ENABLED = TRUE

';

END;

CALL execute_immediate_create_ea_integration();

DROP PROCEDURE IF EXISTS execute_immediate_create_ea_integration();

GRANT EXECUTE TASK ON ACCOUNT TO APPLICATION IDENTIFIER($application_name);

GRANT EXECUTE MANAGED TASK ON ACCOUNT TO APPLICATION IDENTIFIER($application_name);

GRANT USAGE ON WAREHOUSE IDENTIFIER($connector_warehouse) TO APPLICATION IDENTIFIER($application_name);

GRANT USAGE ON DATABASE IDENTIFIER($destination_database) TO APPLICATION IDENTIFIER($application_name);

GRANT USAGE ON SCHEMA IDENTIFIER($destination_database_schema) TO APPLICATION IDENTIFIER($application_name);

GRANT CREATE TABLE ON SCHEMA IDENTIFIER($destination_database_schema) TO APPLICATION IDENTIFIER($application_name);

GRANT CREATE VIEW ON SCHEMA IDENTIFIER($destination_database_schema) TO APPLICATION IDENTIFIER($application_name);

GRANT USAGE ON INTEGRATION IDENTIFIER($external_access_integration_name) TO APPLICATION IDENTIFIER($application_name);

GRANT USAGE ON DATABASE IDENTIFIER($secret_database) TO APPLICATION IDENTIFIER($application_name);

GRANT USAGE ON SCHEMA IDENTIFIER($secret_database_schema) TO APPLICATION IDENTIFIER($application_name);

GRANT READ ON SECRET IDENTIFIER($secret_fqn) TO APPLICATION IDENTIFIER($application_name);

CALL SYSTEM$GRANT_OWNERSHIP_TO_APPLICATION($application_name, true, $destination_database, $destination_schema);

USE APPLICATION IDENTIFIER($application_name);

-- Recommended to call one by one as the response might contain an error

CALL CONFIGURE_CONNECTOR({

'warehouse': $connector_warehouse,

'destination_database': $destination_database,

'destination_schema': $destination_schema

});

CALL SET_CONNECTION_CONFIGURATION({

'service_now_url': $servicenow_instance_url,

'secret': $secret_fqn,

'external_access_integration': $external_access_integration_name

});

-- Remove the 'journal_table' parameter if you don't want to track deleted records

CALL FINALIZE_CONNECTOR_CONFIGURATION({

'journal_table': 'sys_audit_delete'

});

-- Specify values as required by your installation

SET application_name = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW'; -- use the same name as provided in the installation

SET connector_warehouse = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW_WAREHOUSE';

SET servicenow_instance_domain = '<servicenow_instance>.service-now.com';

SET destination_database = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW_DEST_DB';

SET destination_schema = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW_DEST_SCHEMA';

SET secret_database = 'CONNECTORS_SECRET';

SET secret_schema = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW';

SET secret_database_schema = $secret_database || '.' || $secret_schema;

SET secret_fqn = $secret_database_schema || '.' || 'SECRET';

SET network_rule_fqn = $secret_database_schema || '.' || 'NETWORK_RULE';

SET external_access_integration_name = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW_EXTERNAL_ACCESS_INTEGRATION';

SET security_integration_name = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW_SECURITY_INTEGRATION';

SET destination_database_schema = $destination_database || '.' || $destination_schema;

SET servicenow_instance_url = 'https://' || $servicenow_instance_domain || '/';

SET oauth_token_endpoint = $servicenow_instance_url || 'oauth_token.do';

-- Create essential objects

USE ROlE accountadmin;

CREATE WAREHOUSE IF NOT EXISTS IDENTIFIER($connector_warehouse)

WAREHOUSE_SIZE = 'MEDIUM'

AUTO_RESUME = TRUE;

CREATE DATABASE IF NOT EXISTS IDENTIFIER($secret_database);

CREATE SCHEMA IF NOT EXISTS IDENTIFIER($secret_database_schema);

CREATE DATABASE IF NOT EXISTS IDENTIFIER($destination_database);

CREATE SCHEMA IF NOT EXISTS IDENTIFIER($destination_database_schema);

-- Populate with your credentials

CREATE SECURITY INTEGRATION IDENTIFIER($security_integration_name)

TYPE = API_AUTHENTICATION

AUTH_TYPE = OAUTH2

OAUTH_CLIENT_AUTH_METHOD = CLIENT_SECRET_POST

OAUTH_CLIENT_ID = '<client_id>'

OAUTH_CLIENT_SECRET = '<client_secret>'

OAUTH_TOKEN_ENDPOINT = $oauth_token_endpoint

ENABLED = TRUE;

CREATE SECRET IDENTIFIER($secret_fqn)

TYPE = OAUTH2

OAUTH_REFRESH_TOKEN = '<refresh_token>'

OAUTH_REFRESH_TOKEN_EXPIRY_TIME = '<expiry time>'

API_AUTHENTICATION = $security_integration_name;

-- None of the following commands should require any changes

CREATE NETWORK RULE IDENTIFIER($network_rule_fqn)

MODE = 'EGRESS'

TYPE = 'HOST_PORT'

VALUE_LIST = ($servicenow_instance_domain);

CREATE PROCEDURE execute_immediate_create_ea_integration()

RETURNS VARIANT

EXECUTE AS caller

AS

BEGIN

EXECUTE IMMEDIATE '

CREATE EXTERNAL ACCESS INTEGRATION IDENTIFIER($external_access_integration_name)

ALLOWED_NETWORK_RULES = ($network_rule_fqn)

ALLOWED_AUTHENTICATION_SECRETS = (' || $secret_fqn || ') ENABLED = TRUE

';

END;

CALL execute_immediate_create_ea_integration();

DROP PROCEDURE IF EXISTS execute_immediate_create_ea_integration();

GRANT EXECUTE TASK ON ACCOUNT TO APPLICATION IDENTIFIER($application_name);

GRANT EXECUTE MANAGED TASK ON ACCOUNT TO APPLICATION IDENTIFIER($application_name);

GRANT USAGE ON WAREHOUSE IDENTIFIER($connector_warehouse) TO APPLICATION IDENTIFIER($application_name);

GRANT USAGE ON DATABASE IDENTIFIER($destination_database) TO APPLICATION IDENTIFIER($application_name);

GRANT USAGE ON SCHEMA IDENTIFIER($destination_database_schema) TO APPLICATION IDENTIFIER($application_name);

GRANT CREATE TABLE ON SCHEMA IDENTIFIER($destination_database_schema) TO APPLICATION IDENTIFIER($application_name);

GRANT CREATE VIEW ON SCHEMA IDENTIFIER($destination_database_schema) TO APPLICATION IDENTIFIER($application_name);

GRANT USAGE ON INTEGRATION IDENTIFIER($external_access_integration_name) TO APPLICATION IDENTIFIER($application_name);

GRANT USAGE ON DATABASE IDENTIFIER($secret_database) TO APPLICATION IDENTIFIER($application_name);

GRANT USAGE ON SCHEMA IDENTIFIER($secret_database_schema) TO APPLICATION IDENTIFIER($application_name);

GRANT READ ON SECRET IDENTIFIER($secret_fqn) TO APPLICATION IDENTIFIER($application_name);

CALL SYSTEM$GRANT_OWNERSHIP_TO_APPLICATION($application_name, true, $destination_database, $destination_schema);

USE APPLICATION IDENTIFIER($application_name);

-- Recommended to call one by one as the response might contain an error

CALL CONFIGURE_CONNECTOR({

'warehouse': $connector_warehouse,

'destination_database': $destination_database,

'destination_schema': $destination_schema

});

CALL SET_CONNECTION_CONFIGURATION({

'service_now_url': $servicenow_instance_url,

'secret': $secret_fqn,

'external_access_integration': $external_access_integration_name

});

-- Remove the 'journal_table' parameter if you don't want to track deleted records

CALL FINALIZE_CONNECTOR_CONFIGURATION({

'journal_table': 'sys_audit_delete'

});

-- Specify values as required by your installation

SET application_name = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW'; -- use the same name as provided in the installation

SET connector_warehouse = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW_WAREHOUSE';

SET servicenow_instance_domain = '<servicenow_instance>.service-now.com';

SET destination_database = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW_DEST_DB';

SET destination_schema = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW_DEST_SCHEMA';

SET secret_database = 'CONNECTORS_SECRET';

SET secret_schema = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW';

SET secret_database_schema = $secret_database || '.' || $secret_schema;

SET secret_fqn = $secret_database_schema || '.' || 'SECRET';

SET network_rule_fqn = $secret_database_schema || '.' || 'NETWORK_RULE';

SET external_access_integration_name = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW_EXTERNAL_ACCESS_INTEGRATION';

SET security_integration_name = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW_SECURITY_INTEGRATION';

SET destination_database_schema = $destination_database || '.' || $destination_schema;

SET servicenow_instance_url = 'https://' || $servicenow_instance_domain || '/';

SET oauth_token_endpoint = $servicenow_instance_url || 'oauth_token.do';

-- Create essential objects

USE ROlE accountadmin;

CREATE WAREHOUSE IF NOT EXISTS IDENTIFIER($connector_warehouse)

WAREHOUSE_SIZE = 'MEDIUM'

AUTO_RESUME = TRUE;

CREATE DATABASE IF NOT EXISTS IDENTIFIER($secret_database);

CREATE SCHEMA IF NOT EXISTS IDENTIFIER($secret_database_schema);

CREATE DATABASE IF NOT EXISTS IDENTIFIER($destination_database);

CREATE SCHEMA IF NOT EXISTS IDENTIFIER($destination_database_schema);

-- Populate with your credentials

CREATE SECURITY INTEGRATION IDENTIFIER($security_integration_name)

TYPE = API_AUTHENTICATION

AUTH_TYPE = OAUTH2

OAUTH_CLIENT_AUTH_METHOD = CLIENT_SECRET_POST

OAUTH_CLIENT_ID = '<client_id>'

OAUTH_CLIENT_SECRET = '<client_secret>'

OAUTH_TOKEN_ENDPOINT = $oauth_token_endpoint

OAUTH_GRANT = 'CLIENT_CREDENTIALS'

OAUTH_ALLOWED_SCOPES = ('useraccount')

ENABLED = TRUE;

CREATE SECRET IDENTIFIER($secret_fqn)

TYPE = OAUTH2

API_AUTHENTICATION = $security_integration_name

OAUTH_SCOPES=('useraccount');

-- None of the following commands should require any changes

CREATE NETWORK RULE IDENTIFIER($network_rule_fqn)

MODE = 'EGRESS'

TYPE = 'HOST_PORT'

VALUE_LIST = ($servicenow_instance_domain);

CREATE PROCEDURE execute_immediate_create_ea_integration()

RETURNS VARIANT

EXECUTE AS caller

AS

BEGIN

EXECUTE IMMEDIATE '

CREATE EXTERNAL ACCESS INTEGRATION IDENTIFIER($external_access_integration_name)

ALLOWED_NETWORK_RULES = ($network_rule_fqn)

ALLOWED_AUTHENTICATION_SECRETS = (' || $secret_fqn || ') ENABLED = TRUE

';

END;

CALL execute_immediate_create_ea_integration();

DROP PROCEDURE IF EXISTS execute_immediate_create_ea_integration();

GRANT EXECUTE TASK ON ACCOUNT TO APPLICATION IDENTIFIER($application_name);

GRANT EXECUTE MANAGED TASK ON ACCOUNT TO APPLICATION IDENTIFIER($application_name);

GRANT USAGE ON WAREHOUSE IDENTIFIER($connector_warehouse) TO APPLICATION IDENTIFIER($application_name);

GRANT USAGE ON DATABASE IDENTIFIER($destination_database) TO APPLICATION IDENTIFIER($application_name);

GRANT USAGE ON SCHEMA IDENTIFIER($destination_database_schema) TO APPLICATION IDENTIFIER($application_name);

GRANT CREATE TABLE ON SCHEMA IDENTIFIER($destination_database_schema) TO APPLICATION IDENTIFIER($application_name);

GRANT CREATE VIEW ON SCHEMA IDENTIFIER($destination_database_schema) TO APPLICATION IDENTIFIER($application_name);

GRANT USAGE ON INTEGRATION IDENTIFIER($external_access_integration_name) TO APPLICATION IDENTIFIER($application_name);

GRANT USAGE ON DATABASE IDENTIFIER($secret_database) TO APPLICATION IDENTIFIER($application_name);

GRANT USAGE ON SCHEMA IDENTIFIER($secret_database_schema) TO APPLICATION IDENTIFIER($application_name);

GRANT READ ON SECRET IDENTIFIER($secret_fqn) TO APPLICATION IDENTIFIER($application_name);

CALL SYSTEM$GRANT_OWNERSHIP_TO_APPLICATION($application_name, true, $destination_database, $destination_schema);

USE APPLICATION IDENTIFIER($application_name);

-- Recommended to call one by one as the response might contain an error

CALL CONFIGURE_CONNECTOR({

'warehouse': $connector_warehouse,

'destination_database': $destination_database,

'destination_schema': $destination_schema

});

CALL SET_CONNECTION_CONFIGURATION({

'service_now_url': $servicenow_instance_url,

'secret': $secret_fqn,

'external_access_integration': $external_access_integration_name

});

-- Remove the 'journal_table' parameter if you don't want to track deleted records

CALL FINALIZE_CONNECTOR_CONFIGURATION({

'journal_table': 'sys_audit_delete'

});

Próximos passos¶

Após instalar e configurar o conector, execute as etapas descritas em Configuração da ingestão de dados para seus dados do ServiceNow®.