Installieren und Konfigurieren des Konnektors mit SQL-Befehlen¶

Die Snowflake Connector for ServiceNow® unterliegt den Nutzungsbedingungen für Snowflake Connector.

Unter diesem Thema das Installieren und Konfigurieren des Konnektors unter Verwendung von SQL-Befehlen beschrieben. Es wird davon ausgegangen, dass Sie die unter Vorbereiten Ihrer ServiceNow®-Instanz beschriebenen Prozeduren bereits ausgeführt haben.

Unter diesem Thema:

Installieren des Snowflake Connector for ServiceNow®¶

Im Folgenden wird beschrieben, wie Sie den Konnektor installieren:

Melden Sie sich bei Snowsight als Benutzer mit der Rolle ACCOUNTADMIN an.

Wählen Sie im Navigationsmenü die Option Data Products » Marketplace aus.

Suchen Sie nach dem Snowflake Connector for ServiceNow®, und wählen Sie dann die Kachel für den Konnektor aus.

Wählen Sie auf der Seite für den Snowflake Connector for ServiceNow® die Option Get aus.

Daraufhin wird ein Dialogfeld angezeigt, über das Sie den ersten Teil des Installationsprozesses beginnen können.

Konfigurieren Sie im Dialogfeld die folgenden Einstellungen:

Geben Sie in das Feld Application name den Namen der Datenbank ein, die als Datenbank für die Konnektor-Instanz verwendet werden soll. Diese Datenbank wird automatisch für Sie erstellt.

Wählen Sie im Feld Warehouse used for installation das Warehouse aus, das Sie für die Installation des Konnektors verwenden möchten.

Bemerkung

Dies ist nicht dasselbe Warehouse, das vom Konnektor zum Synchronisieren der Daten aus ServiceNow® verwendet wird. In einem späteren Schritt werden Sie für diesen Zweck ein eigenes Warehouse erstellen.

Wählen Sie Get aus.

Es wird ein Dialogfeld mit folgender Meldung angezeigt:

Installing App After installation, an email will be sent to <user_email>. Sie können das Dialogfeld nun schließen. Um mit der Konfiguration über SQL fortzufahren, warten Sie, bis Sie eine E-Mail erhalten, in der Ihnen mitgeteilt wird, dass'Snowflake Connector for ServiceNow' installiert und einsatzbereit ist, und gehen Sie dann zu Worksheets.

Einrichten von OAuth¶

Bemerkung

Wenn Sie statt OAuth die einfache Authentifizierung verwenden möchten, können Sie diesen Abschnitt überspringen und mit Erstellen eines Geheimnisobjekts fortfahren.

Sie können den Snowflake Connector for ServiceNow® so konfigurieren, dass er OAuth für die Authentifizierung bei der ServiceNow®-Instanz verwendet. Es gibt zwei unterstützte OAuth-Abläufe:

Gewährung von Client-Anmeldeinformationen (empfohlen): Verfügbar seit dem Washington DC-Release. Client-Anmeldeinformationen sind ein weithin akzeptierter Autorisierungsstandard für die Integration von Maschine zu Maschine und erfordern keine manuelle Pflege von Aktualisierungstokens.

Autorisierungscode-Gewährungsablauf: Diese Authentifizierungsmethode ist auf allen unterstützten ServiceNow®-Versionen verfügbar, aber bei dieser OAuth-Methode müssen die Token vor ihrem Ablaufdatum manuell aktualisiert werden, normalerweise alle 3 Monate.

Einrichten von OAuth mit Client-Anmeldeinformationen-Gewährungsablauf¶

Um Snowflake Connector for ServiceNow® für die Verwendung von OAuth mit Client-Anmeldeinformationen zur Authentifizierung bei der ServiceNow®-Instanz zu konfigurieren, gehen Sie wie folgt vor:

In ServiceNow® müssen Sie die Instanz so einrichten, dass sie die Verwendung von OAuth mit dem Anmeldeinformationen-Gewährungsablauf unterstützt.

Im Snowflake Connector for ServiceNow®:

Der Konnektor verwendet eine Sicherheitsintegration mit

TYPE = API_AUTHENTICATION, um Snowflake mit der ServiceNow®-Instanz zu verbinden.Die Sicherheitsintegration gibt die ServiceNow®-OAuth-Client-ID, das Clientgeheimnis und die Endpunkt-URL für die Authentifizierung gegenüber der ServiceNow®-Instanz an.

Der Konnektor verwendet ein Snowflake-Geheimnisobjekt zur Verwaltung sensibler Informationen, einschließlich der Authentifizierungsdaten.

Wenn Sie OAuth für die Authentifizierung verwenden, speichert der Konnektor den ServiceNow® OAuth-Bereich und den Namen der Sicherheitsintegration im Snowflake-Geheimnisobjekt.

Wenn Ihre ServiceNow-Instanz bereits den OAuth-Client-Anmeldeinformationen-Gewährungsablauf verwendet und Sie diese Instanz mit dem Snowflake Connector for ServiceNow® verwenden möchten, notieren Sie sich die Client-ID, das Clientgeheimnis und die Endpunkt-URL, die dem OAuth-Token entspricht. Weitere Informationen dazu finden Sie unter OAuth-Token verwalten. Nachdem Sie diese Informationen notiert haben, fahren Sie mit fort, um wichtige Objekte zu erstellen

Konfiguration der ServiceNow®-Instanz zur Verwendung des OAuth mit dem Client-Anmeldeinformationen-Gewährungsablauf¶

Konfigurieren Sie Ihre Instanz für die Verwendung von OAuth mit Autorisierungscode-Gewährungsablauf wie in OAuth einrichten gezeigt.

Erstellen Sie einen Endpunkt für Clients, um auf die Instanz zuzugreifen, und verwenden Sie ihn zur Konfiguration des Konnektors:

Melden Sie sich bei Ihrer ServiceNow®-Instanz an, und wählen Sie dann Homepage.

Suchen Sie nach sys_properties.list.

Suchen Sie in der Tabelle nach der Eigenschaft mit dem Namen

glide.oauth.inbound.client.credential.grant_type.enabled, und stellen Sie sicher, dass sie auftrueeingestellt ist.Bemerkung

Wenn die Eigenschaft nicht vorhanden ist, erstellen Sie sie. Klicken Sie auf die Schaltfläche New, und füllen Sie die folgenden Felder der neuen Eigenschaft aus:

Setzen Sie Name auf

glide.oauth.inbound.client.credential.grant_type.enabled,Setzen Sie Type auf

true | false,Setzen Sie Value auf

true.

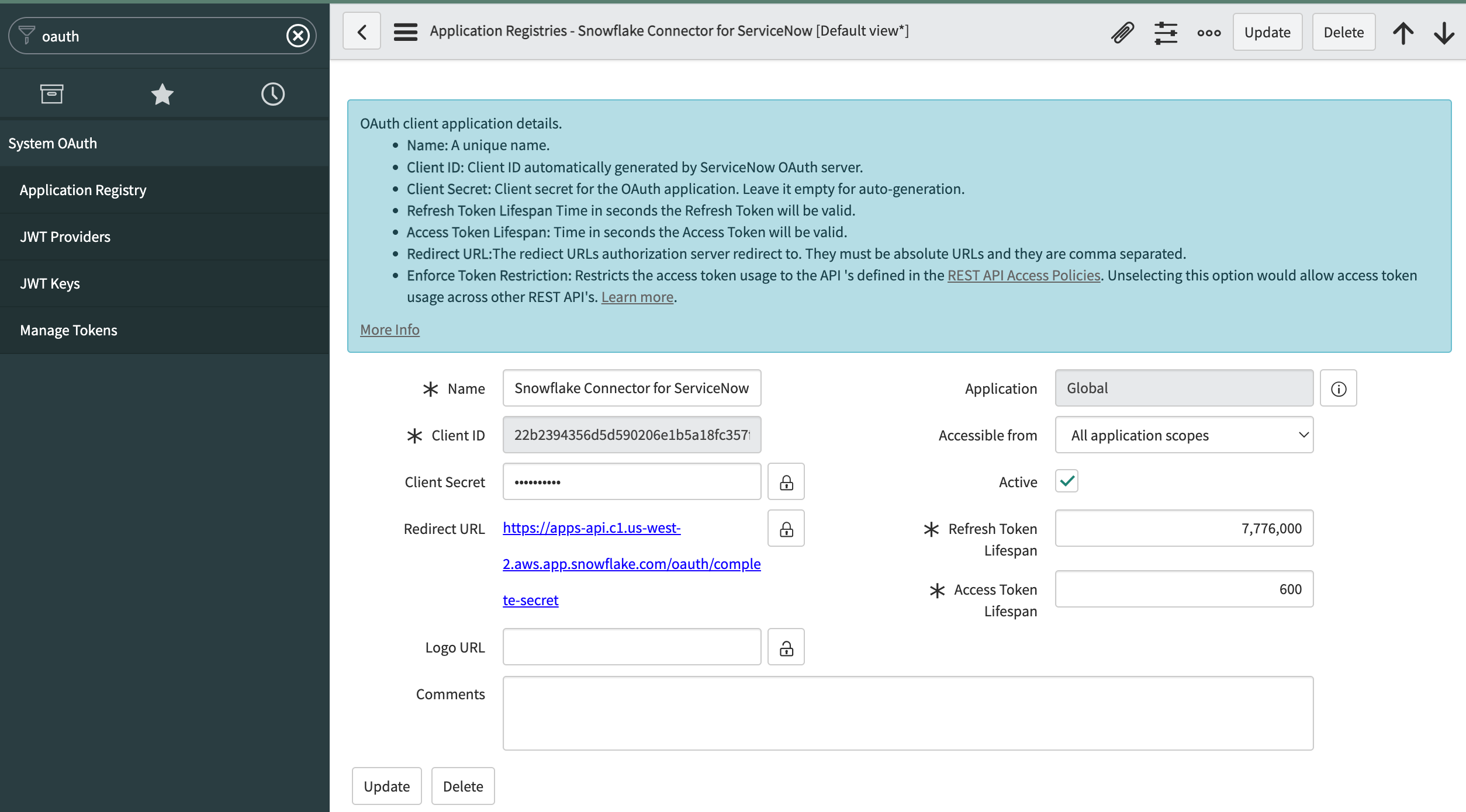

Suchen Sie nach System OAuth, und wählen Sie dann Application Registry aus.

Wählen Sie New und dann Create an OAuth API endpoint for external clients aus.

Geben Sie in ServiceNow® in das Feld Name einen Namen für die OAuth Anwendungsregistrierung ein.

Wählen Sie unter ServiceNow® im Feld OAuth Application User den Benutzer, mit dem sich der Konnektor authentifizieren soll. Der Benutzer muss über die unter Vorbereiten Ihrer ServiceNow®-Instanz aufgeführten Berechtigungen verfügen.

Bemerkung

Wenn das Feld OAuth Application User im Formular nicht verfügbar ist, öffnen Sie das Menü Additional actions in der oberen linken Ecke des Bildschirms. Wählen Sie aus dem Menü Configure > Form builder. Fügen Sie dann das fehlende Feld OAuth Application User in der Ansicht

Defaultdes Formulars hinzu. Save das Formular und aktualisieren Sie die Seite, um fortzufahren.Wählen Sie unter ServiceNow® Submit.

Die OAuth-Anwendungsregistrierung wird in der Liste der Anwendungsregistrierungen angezeigt.

Wählen Sie unter ServiceNow® die soeben erstellte Anwendungsregistrierung.

Beachten Sie, dass die Werte in den Feldern Client ID und Client Secret von ServiceNow® generiert wurden. Sie werden diese Werte verwenden, wenn Sie eine Sicherheitsintegration erstellen.

Erstellen der grundlegenden Objekte¶

Erstellen einer Sicherheitsintegration (optional)¶

Bemerkung

Wenn Sie statt OAuth die einfache Authentifizierung verwenden möchten, können Sie diesen Abschnitt überspringen und mit Erstellen eines Geheimnisobjekts fortfahren.

Eine Sicherheitsintegration ist ein Snowflake-Objekt, das eine Schnittstelle zwischen Snowflake und einem Drittanbieterdienst für OAuth 2.0 bereitstellt.

Erstellen der Sicherheitsintegration für OAuth mit Client-Anmeldeinformationen-Gewährungsablauf¶

Verwenden Sie den Befehl CREATE SECURITY INTEGRATION, um eine Sicherheitsintegration zu erstellen, wie im folgenden Beispiel gezeigt:

CREATE SECURITY INTEGRATION <name>

TYPE = API_AUTHENTICATION

AUTH_TYPE = OAUTH2

OAUTH_CLIENT_AUTH_METHOD = CLIENT_SECRET_POST

OAUTH_CLIENT_ID = '<client_id>'

OAUTH_CLIENT_SECRET = '<client_secret>'

OAUTH_TOKEN_ENDPOINT = 'https://<servicenow_instance>.service-now.com/oauth_token.do'

OAUTH_GRANT = 'CLIENT_CREDENTIALS'

OAUTH_ALLOWED_SCOPES = ('useraccount')

ENABLED = TRUE;

Wobei:

nameGibt den Namen der Sicherheitsintegration an. Der Name muss unter den Integrationen in Ihrem Konto eindeutig sein.

client_idGibt den Wert des Feldes Client ID an, den Sie beim Einrichten des ServiceNow®-Endpunkts erhalten haben.

client_secretGibt den Wert des Feldes Client Secret an, den Sie beim Einrichten des ServiceNow®-Endpunkts erhalten haben.

servicenow_instance_nameGibt den Namen Ihrer ServiceNow®-Instanz an. Dies ist der erste Teil des Hostnamens Ihrer ServiceNow®-Instanz. Angenommen, die URL zu Ihrer ServiceNow®-Instanz ist wie folgt:

https://myinstance.service-now.comDer Name Ihrer Instanz wäre dann

myinstance.

Erstellen eines Geheimnisobjekts¶

Erstellen Sie das Snowflake-Geheimnisobjekt, das der Snowflake Connector for ServiceNow® zur Authentifizierung verwendet.

Snowflake empfiehlt, das Geheimnisobjekt in einer eigenen Datenbank und einem eigenen Schema zu speichern. Beachten Sie, dass Sie eine beliebige Rolle für die Verwaltung des Geheimnisses wählen können und dass Sie eine beliebige Datenbank und ein beliebiges Schema für die Speicherung des Geheimnisses wählen können.

Um eine kundenspezifische Rolle zur Verwaltung des Geheimnisses zu erstellen, verwenden Sie den Befehl CREATE ROLE. Weitere Informationen zu den Berechtigungen, die Sie einer Rolle erteilen können, finden Sie unter Zugriffssteuerungsrechte.

In den nächsten Abschnitten wird erläutert, wie ein Geheimnisobjekt erstellt wird, das in einer separaten Datenbank und einem separaten Schema gespeichert ist und von einer kundenspezifischen Rolle verwaltet wird.

Erstellen eines Schemas für das Geheimnisobjekt¶

Erstellen Sie zunächst eine Datenbank und ein Schema zum Speichern des Geheimnisobjekts, indem Sie die Befehle CREATE DATABASE und CREATE SCHEMA ausführen. Die Namen des Schemas und der Datenbank müssen gültige Objektbezeichner sein.

Um zum Beispiel die Datenbank secretsdb und das Schema apiauth für das Geheimnisobjekt zu erstellen, führen Sie die folgenden Befehle aus:

USE ROLE accountadmin; CREATE DATABASE secretsdb; CREATE SCHEMA apiauth;

Erstellen einer kundenspezifischen Rolle zum Verwalten des Geheimnisses (optional)¶

Als Nächstes erstellen Sie eine kundenspezifische Rolle zum Verwalten des Geheimnisses (vorausgesetzt, Sie möchten keine vorhandene Rolle verwenden) und erteilen der Rolle die zum Erstellen des Geheimnisses erforderlichen Berechtigungen.

Führen Sie mit der Systemrolle USERADMIN den Befehl CREATE ROLE aus, um eine kundenspezifische Rolle zum Verwalten des Geheimnisses zu erstellen. Um zum Beispiel die kundenspezifische Rolle

secretadminzum Verwalten des Geheimnisses zu erstellen, führen Sie die folgenden Befehle aus:USE ROLE useradmin; CREATE ROLE secretadmin;

Führen Sie mit der Systemrolle SECURITYADMIN den Befehl GRANT <Berechtigungen> TO ROLE aus, um der kundenspezifischen Rolle die folgenden Berechtigungen zu erteilen:

USAGE für die Datenbank, die Sie für das Geheimnis erstellt haben

USAGE und CREATE SECRET für das Schema, das Sie für das Geheimnis erstellt haben

Beispiel:

USE ROLE securityadmin; GRANT USAGE ON DATABASE secretsdb TO ROLE secretadmin; GRANT USAGE ON SCHEMA secretsdb.apiauth TO role secretadmin; GRANT CREATE SECRET ON SCHEMA secretsdb.apiauth TO role secretadmin;

(optional) Wenn Sie den Konnektor mit OAuth-Authentifizierung einrichten, dann erteilen Sie der benutzerdefinierten Rolle auch die Berechtigung USAGE auf der Sicherheitsintegration, die Sie zuvor erstellt haben.

Beispiel:

USE ROLE securityadmin; GRANT USAGE ON INTEGRATION servicenow_oauth TO role secretadmin;

Führen Sie mit der Systemrolle USERADMIN den Befehl GRANT <Berechtigungen> TO ROLE aus, um dem Benutzer, der das Geheimnis erstellt, die kundenspezifische Rolle zuzuweisen. Um beispielsweise dem Benutzer

servicenow_secret_ownerdie Rolle zuzuweisen, führen Sie die folgenden Befehle aus:USE ROLE useradmin; GRANT ROLE secretadmin TO user servicenow_secret_owner;

Erstellen eines Geheimnisses¶

Als Nächstes erstellen Sie ein Geheimnis, das Snowflake die Authentifizierung bei der ServiceNow®-Instanz über OAuth mit dem Autorisierungscode-Gewährungsablauf ermöglicht.

Bemerkung

Wenn Sie statt OAuth die Basisauthentifizierung verwenden möchten, finden Sie die Hinweise unten.

Um ein Geheimnisobjekt für OAuth Client-Anmeldeinformationen-Gewährungsablauf zu erstellen, führen Sie den Befehl CREATE SECRET mit den folgenden Parametern aus:

Setzen Sie

TYPEaufOAUTH2.Setzen Sie

API_AUTHENTICATIONauf den Namen der Sicherheitsintegration, die Sie unter Erstellen der grundlegenden Objekte erstellt haben:Setzen Sie

OAUTH_SCOPESaufuseraccount.Um zum Beispiel ein Geheimnis namens

service_now_creds_oauth_codezu erstellen, das die Sicherheitsintegration mit dem Namenservicenow_oauthverwendet, führen Sie folgende Befehle aus:USE ROLE secretadmin; USE SCHEMA secretsdb.apiauth; CREATE SECRET servicenow_creds_oauth_code TYPE = OAUTH2 API_AUTHENTICATION = servicenow_oauth OAUTH_SCOPES=('useraccount');

Um ein Geheimnisobjekt für den OAuth Autorisierungscode-Gewährungsablauf zu erstellen, führen Sie den Befehl CREATE SECRET mit den folgenden Parametern aus:

Setzen Sie

TYPEaufOAUTH2.Setzen Sie

OAUTH_REFRESH_TOKENauf das OAuth-Aktualisierungstoken, das Sie in unter Generieren von OAuth-Aktualisierungstoken abgerufen haben.Setzen Sie

OAUTH_REFRESH_TOKEN_EXPIRY_TIMEauf den Zeitstempel für den Ablauf des Aktualisierungstokens in der UTC-Zeitzone. Sie können dies berechnen, indem Sie die Token-Lebensdauer von ServiceNow® zu dem Datum addieren, an dem das Token ausgestellt wurde. Standardmäßig läuft das Token nach 100 Tagen ab.Setzen Sie

API_AUTHENTICATIONauf den Namen der Sicherheitsintegration, die Sie unter Erstellen der grundlegenden Objekte erstellt haben:Um zum Beispiel ein Geheimnis namens

service_now_creds_oauth_codezu erstellen, das die Sicherheitsintegration mit dem Namenservicenow_oauthverwendet, führen Sie folgende Befehle aus:USE ROLE secretadmin; USE SCHEMA secretsdb.apiauth; CREATE SECRET servicenow_creds_oauth_code TYPE = OAUTH2 OAUTH_REFRESH_TOKEN = 'cdef567' OAUTH_REFRESH_TOKEN_EXPIRY_TIME = '2022-01-06 20:00:00' API_AUTHENTICATION = servicenow_oauth;

Um die Eigenschaften eines bestehenden Geheimnisses zu ändern (z. B. um das OAuth-Aktualisierungstoken zu aktualisieren), verwenden Sie den Befehl ALTER SECRET.

Bemerkung

Wenn Sie die Basisauthentifizierung (anstelle von OAuth) verwenden möchten, führen Sie den Befehl CREATE SECRET aus, um ein Geheimnis zu erstellen, bei dem

TYPEaufPASSWORDgesetzt ist. Setzen SieUSERNAMEundPASSWORDauf den Benutzernamen und das Kennwort des ServiceNow®-Benutzers, den Sie für die Authentifizierung bei der ServiceNow®-Instanz verwenden möchten. Beispiel:USE ROLE secretadmin; USE SCHEMA secretsdb.apiauth; CREATE SECRET servicenow_creds_pw TYPE = PASSWORD USERNAME = 'jsmith1' PASSWORD = 'W3dr@fg*7B1c4j';

Wenn für diesen Benutzer die mehrstufige Authentifizierung aktiviert ist, müssen Sie das MFA-Token zusammen mit dem Kennwort angeben wie unter REST-API in der ServiceNow®-Dokumentation beschrieben.

Erstellen von Warehouses¶

Snowflake empfiehlt das Erstellen eines Warehouses speziell für den Konnektor. Ein dediziertes Warehouse ermöglicht eine bessere Kostenmanagement und eine bessere Ressourcenverfolgung. Um die Ressourcenverfolgung zu vereinfachen, können Sie optional zu dem dedizierten Warehouse ein oder mehrere Tags hinzufügen.

Für das Konnektor-Warehouse empfiehlt Snowflake die Verwendung eines Warehouses der Größe „Large“.

Um ein „Large“-Warehouse mit dem Namen servicenow_conn_warehouse zu erstellen, führen Sie den folgenden Befehl aus:

USE ROLE accountadmin;

CREATE WAREHOUSE servicenow_conn_warehouse WAREHOUSE_SIZE = LARGE;

Achtung

Stellen Sie sicher, dass das Warehouse eine Abfrage mindestens 8 Stunden lang ausführen kann. Dies wird durch einen Parameterwert beeinflusst, der sowohl für das vom Konnektor verwendete Warehouse als auch für das Konto festgelegt werden kann (der Wert des Kontos hat Vorrang). Um die aktuellen Werte zu überprüfen, führen Sie Folgendes aus:

SHOW PARAMETERS LIKE 'STATEMENT_TIMEOUT_IN_SECONDS' FOR ACCOUNT;

SHOW PARAMETERS LIKE 'STATEMENT_TIMEOUT_IN_SECONDS' FOR WAREHOUSE <connector_warehouse>;

Wenn beide Werte mindestens 28800 (d. h. 8 Stunden) betragen, ist keine Änderung erforderlich. Andernfalls führen Sie je nach Bedarf einen der folgenden Schritte aus:

ALTER ACCOUNT SET STATEMENT_TIMEOUT_IN_SECONDS = 28800;

ALTER WAREHOUSE <connector_warehouse> SET STATEMENT_TIMEOUT_IN_SECONDS = 28800;

Wenn das Timeout nicht korrekt angegeben wird, kommt es zu Fehlern bei der Datenaufnahme.

Erstellen einer Datenbank und eines Schemas für die ServiceNow®-Daten¶

Als Nächstes erstellen Sie eine Datenbank und ein Schema für die ServiceNow®-Daten. Der Snowflake Connector for ServiceNow® nimmt ServiceNow®-Daten in dieser Datenbank und diesem Schema auf.

Beim Erstellen von Datenbank und Schema ist Folgendes zu beachten:

Die Namen des Schemas und der Datenbank müssen gültige Objektbezeichner sein.

Um den Zugriff auf die aufgenommenen ServiceNow®-Daten in Snowflake zu kontrollieren, können Sie den Rollen, die auf die Daten zugreifen dürfen, Berechtigungen für das Schema erteilen.

Um die Datenbank und das Schema zu erstellen, führen Sie die Befehle CREATE DATABASE und CREATE SCHEMA aus.

Um beispielsweise die Datenbank dest_db und das Schema dest_schema für die ServiceNow®-Daten zu erstellen, führen Sie die folgenden Befehle aus:

USE ROLE accountadmin;

CREATE DATABASE dest_db;

CREATE SCHEMA dest_schema;

Bemerkung

Wenn Sie den Konnektor neu installieren, können Sie das Schema wiederverwenden, das Sie für die vorherige Installation des Konnektors erstellt haben. Dies ist möglich, wenn bei der vorherigen Installation des Konnektors bereits Daten geladen wurden und Sie weiterhin Daten in dieselben Tabellen laden möchten.

Um das Laden von Daten fortzusetzen, dürfen Sie vor der erneuten Installation des Konnektors das Schema nicht ändern. Ändern Sie nicht die Definitionen der Tabellen, die bei der vorherigen Installation des Konnektors erstellt wurden.

Der Konnektor exportiert regelmäßig die Konfiguration und den Status des Konnektors in eine Tabelle __CONNECTOR_STATE_EXPORT im Schema, die später zur Wiederherstellung der Konnektorkonfiguration bei einer Neuinstallation verwendet werden kann. Alternativ können Sie, wenn die Exporttabelle nicht vorhanden ist oder manuell gelöscht wurde, später immer noch die gespeicherte Prozedur ENABLE_TABLES aufrufen, um die zuvor aufgenommenen Tabellen wieder zu aktivieren. Die gespeicherte Prozedur prüft, ob alle erforderlichen Objekte bereits vorhanden sind und versucht nicht, sie neu zu erstellen, sodass kein Risiko besteht, bereits aufgenommene Daten zu verlieren.

Erstellen einer Netzwerkregel für die Kommunikation mit der ServiceNow®-Instanz¶

Um den ausgehenden Datenverkehr von Ihrem Konto zu Ihrer ServiceNow®-Instanz zuzulassen, erstellen Sie eine Netzwerkregel. Führen Sie als Kontoadministrator den Befehl CREATE NETWORK RULE mit der folgenden Syntax aus:

CREATE NETWORK RULE <name>

MODE = 'EGRESS'

TYPE = 'HOST_PORT'

VALUE_LIST = ('<servicenow_instance>.service-now.com');

Wobei:

nameGibt den Namen der Netzwerkregel an. Der Name muss ein gültiger Objektbezeichner sein.

VALUE_LIST = ('servicenow_instance_name.service-now.com')Legt die Liste der zulässigen ServiceNow®-Instanzen fest, an die eine Anfrage gesendet werden kann.

Um beispielsweise die Netzwerkregel mit dem Namen servicenow_network_rule im Schema apiauth der Datenbank secretsdb zu erstellen, führen Sie den folgenden Befehl aus:

USE ROLE accountadmin;

CREATE NETWORK RULE secretsdb.apiauth.servicenow_network_rule

MODE = 'EGRESS'

TYPE = 'HOST_PORT'

VALUE_LIST = ('myinstance.service-now.com');

Bemerkung

Wenn Sie das Geheimnis mit einer benutzerdefinierten Rolle erstellt haben, müssen Sie ACCOUNTADMIN zusätzlich die Berechtigung USAGE erteilen, bevor Sie die Netzwerkregel erstellen:

USE ROLE secretadmin;

GRANT USAGE ON SECRET secretsdb.apiauth.<secret_name> TO ROLE ACCOUNTADMIN;

Erstellen einer Integration für den externen Zugriff für Kommunikation mit der ServiceNow®-Instanz¶

Als Nächstes erstellen Sie eine Integration für den externen Zugriff für die Kommunikation mit der ServiceNow® Instanz. Führen Sie den Befehl CREATE EXTERNAL ACCESS INTEGRATION mit der folgenden Syntax aus:

CREATE EXTERNAL ACCESS INTEGRATION <integration_name>

ALLOWED_NETWORK_RULES = (<network_rule_name>)

ALLOWED_AUTHENTICATION_SECRETS = (<secret_name>)

ENABLED = TRUE;

Wobei:

integration_nameGibt den Namen der Integration für den externen Zugriff an. Der Name muss ein gültiger Objektbezeichner sein. Der Name muss unter den Integrationen in Ihrem Konto eindeutig sein.

ALLOWED_NETWORK_RULES = (network_rule_name)Gibt die Netzwerkregel an, die den Zugriff auf Ihre ServiceNow®-Instanz zulässt. Dies beschränkt die Verwendung dieser Integration auf die Instanzen mit den URLs, die in der Netzwerkregel angegeben sind.

Setzen Sie dies auf den Namen der Netzwerkregel, die Sie in Erstellen einer Netzwerkregel für die Kommunikation mit der ServiceNow®-Instanz erstellt haben.

ALLOWED_AUTHENTICATION_SECRETS = (secret_name)Gibt die Liste der Namen der Geheimnisse an, die im Rahmen der API-Integration verwendet werden dürfen.

Setzen Sie dies auf den Namen des Geheimnisobjekts, das Sie in Erstellen eines Geheimnisobjekts erstellt haben.

ENABLED = TRUEGibt an, ob diese API-Integration aktiviert oder deaktiviert ist. Wenn die API-Integration deaktiviert ist, funktioniert keine der drauf basierenden externen Funktionen.

TRUEErmöglicht die Ausführung der Integration basierend auf den in der Integrationsdefinition angegebenen Parametern.

FALSEHält die Integration für Wartungszwecke an. Eine Integration zwischen Snowflake und einem Drittanbieterdienst funktioniert nicht.

Um beispielsweise die Integration für den externen Zugriff namens servicenow_external_access_integration zu erstellen, führen Sie den folgenden Befehl aus:

USE ROLE accountadmin; CREATE EXTERNAL ACCESS INTEGRATION servicenow_external_access_integration ALLOWED_NETWORK_RULES = (secretsdb.apiauth.servicenow_network_rule) ALLOWED_AUTHENTICATION_SECRETS = (secretsdb.apiauth.servicenow_creds_pw) ENABLED = TRUE

Konfigurieren der Protokollierung für den Konnektor¶

Der Snowflake Connector for ServiceNow® verwendet Ereignistabellen zum Speichern von Fehlerprotokollen für den Konnektor. Um eine Ereignistabelle einzurichten, befolgen Sie die Anleitung unter Einrichten einer Ereignistabelle.

Wichtig

Snowflake empfiehlt, dass Sie eine Ablaufverfolgung von Ereignissen einrichten, um die Fehlersuche zu erleichtern.

Einrichten des installierten Konnektors¶

So richten Sie den Konnektor ein:

Erstellen Sie mit Snowsight eine Datenbank für die Konnektor-Instanz. Weitere Informationen zum Erstellen der Datenbank finden Sie unter Installieren und Konfigurieren des Konnektors mit Snowsight.

Navigieren Sie zum SQL-Arbeitsblatt.

Melden Sie sich als Benutzer mit der Rolle ACCOUNTADMIN an. Beispiel:

USE ROLE ACCOUNTADMIN;

Erteilen Sie dem Konnektor alle erforderlichen Berechtigungen für die Datenbank, die als Instanz des Konnektors dient.

EXECUTE TASK für das Konto

EXECUTE MANAGED TASK für das Konto

USAGE für das Warehouse, das Sie für den Konnektor erstellt haben.

USAGE für die Datenbank, die Sie für die ServiceNow®-Daten erstellt haben

USAGE, CREATE TABLE und CREATE VIEW für das Schema, das Sie für die ServiceNow®-Daten erstellt haben

USAGE für die Integration für den externen Zugriff, die Sie für ServiceNow® erstellt haben

USAGE für die Datenbank, die Sie für das Geheimnis erstellt haben

USAGE für das Schema, das Sie für das Geheimnis erstellt haben

So erteilen Sie beispielsweise dem Konnektor namens

my_connector_servicenowdie folgenden Berechtigungen:EXECUTE TASK für das Konto

EXECUTE MANAGED TASK für das Konto

USAGE für das Warehouse

servicenow_conn_warehouseUSAGE für die Datenbank

dest_dbUSAGE, CREATE TABLE und CREATE VIEW für das Schema

dest_db.dest_schemaUSAGE für die Integration

servicenow_external_access_integrationUSAGE für die Datenbank

secretsdbUSAGE für das Schema

secretsdb.apiauthREAD für das Geheimnis

secretsdb.apiauth.servicenow_creds_oauth_code secret

Führen Sie die folgenden Befehle aus:

USE ROLE accountadmin; GRANT EXECUTE TASK ON ACCOUNT TO APPLICATION my_connector_servicenow; GRANT EXECUTE MANAGED TASK ON ACCOUNT TO APPLICATION my_connector_servicenow; GRANT USAGE ON WAREHOUSE servicenow_conn_warehouse TO APPLICATION my_connector_servicenow; GRANT USAGE ON DATABASE dest_db TO APPLICATION my_connector_servicenow; GRANT USAGE ON SCHEMA dest_db.dest_schema TO APPLICATION my_connector_servicenow; GRANT CREATE TABLE ON SCHEMA dest_db.dest_schema TO APPLICATION my_connector_servicenow; GRANT CREATE VIEW ON SCHEMA dest_db.dest_schema TO APPLICATION my_connector_servicenow; GRANT USAGE ON INTEGRATION servicenow_external_access_integration TO APPLICATION my_connector_servicenow; GRANT USAGE ON DATABASE secretsdb TO APPLICATION my_connector_servicenow; GRANT USAGE ON SCHEMA secretsdb.apiauth TO APPLICATION my_connector_servicenow; GRANT READ ON SECRET secretsdb.apiauth.servicenow_creds_oauth_code TO APPLICATION my_connector_servicenow;

Eigentümerschaft von Tabellen und Ansichten im Zielschema übertragen (optional)

Wenn der Konnektor neu installiert wurde und das vorherige Zielschema wiederverwendet wird, muss die Eigentümerschaft an allen Tabellen und Ansichten im Zielschema auf den Konnektor übertragen werden. Der Konnektor benötigt die Eigentümerschaft, um Berechtigungszuweisungen für Objekte im Schema zu verwalten und vereinfachte Ansichten neu zu erstellen, wenn das Schema der aufgenommen Tabelle geändert wird.

Um die Eigentümerschaft zu übertragen, rufen Sie die Funktion

SYSTEM$GRANT_OWNERSHIP_TO_APPLICATIONauf.USE ROLE accountadmin; CALL SYSTEM$GRANT_OWNERSHIP_TO_APPLICATION(<connector_app>, true, <destination_database>, <destination_schema>);

SYSTEM$GRANT_OWNERSHIP_TO_APPLICATIONist eine von Snowflake bereitgestellte Systemfunktion, die es ermöglicht, die Eigentümerschaft von Tabellen und Ansichten in einer bestimmten Datenbank oder einem bestimmten Schema an die Anwendung zu übertragen. Es wird nur die Eigentümerschaft von Standardtabellen und Standardansichten übertragen, d. h. die Eigentümerschaft von dynamischen Tabellen, externen Tabellen, materialisierten Ansichten usw. wird nicht übertragen.Diese Funktion hat die folgenden Signatur:

SYSTEM$GRANT_OWNERSHIP_TO_APPLICATION(<to_app>, <should_copy_grants>, <from_database>, <from_schema>)

Wobei:

to_appGibt den Namen der Anwendung an, auf die die Eigentümerschaft von Objekten übertragen werden soll.

should_copy_grantsWenn

TRUE, dann kopieren Sie die bestehenden Berechtigungszuweisungen, andernfalls widerrufen Sie sie. Das Kopieren von Berechtigungszuweisungen erfordert die BerechtigungMANAGE GRANTSfür den Aufrufer.from_databaseName der Datenbank, die die Objekte enthält, deren Eigentümerschaft geändert werden soll.

from_schema(Optional) Name des Schemas, das die Objekte enthält, deren Eigentümerschaft geändert werden soll. Wenn kein Schema angegeben ist, wird die Eigentümerschaft an Tabellen und Ansichten in allen Schemas der angegebenen Datenbank übertragen. Objekte in verwalteten Schemas werden bei der Übertragung der Eigentümerschaft ausgelassen.

Um die Funktion auszuführen, muss der Aufrufer eine der folgenden Bedingungen erfüllen:

Hat die Berechtigung

MANAGE GRANTS(z. B. die Rolle ACCOUNTADMIN oder SECURITYADMIN) oderHat die Rolle, die Eigentümer der Anwendungsinstanz ist, und die Rolle, Eigentümer aller Objekte ist, um die Eigentümerschaft zu übertragen. Objekte, bei denen die Eigentümerschaft fehlt, werden von der Funktion ausgelassen.

Beispiel: Die Eigentümerschaft soll an einen Konnektor mit folgenden Eigenschaften übertragen werden:

Konnektor wurde als Anwendung namens

my_connector_servicenowinstalliert.Konnektor verwendet Schema

dest_db.dest_schemafür die ServiceNow®-Daten in Snowflake.

Führen Sie den folgenden Befehl aus:

USE ROLE accountadmin; CALL SYSTEM$GRANT_OWNERSHIP_TO_APPLICATION('my_connector_servicenow', true, 'dest_db', 'dest_schema');

Weisen Sie bei Bedarf der Rolle, die zuvor die Daten besaß, die Anwendungsrolle

DATA_READERzu, um zu verhindern, dass bestehende Pipelines, die diese Daten verwenden, unterbrochen werden:GRANT APPLICATION ROLE <connector_app>.DATA_READER TO ROLE <previous_data_owner_role>;

Beachten Sie, dass die Anwendungsrolle

DATA_READERso lange keine Berechtigungen für Tabellen und Ansichten im Zielschema hat, bis die ProzedurCONFIGURE_CONNECTORausgeführt wurde.Führen Sie den Befehl USE DATABASE aus, um die Datenbank für den Konnektor zu verwenden. Beispiel:

USE DATABASE my_connector_servicenow;

Konfigurieren Sie den Konnektor, indem Sie mit dem Befehl CALL die gespeicherte Prozedur namens

CONFIGURE_CONNECTORaufrufen:CALL CONFIGURE_CONNECTOR({ 'warehouse': '<warehouse_name>', 'destination_database': '<dest_db>', 'destination_schema': '<dest_schema>' })

Wobei:

warehouse_nameGibt den Namen des Warehouses für den Konnektor an.

Der Name des Warehouses muss ein gültiger Objektbezeichner sein.

dest_dbGibt den Namen der Datenbank für die ServiceNow®-Daten in Snowflake an (die Datenbank, die Sie zuvor erstellt haben).

Der Name der Datenbank muss ein gültiger Objektbezeichner sein.

dest_schemaGibt den Namen des Schemas für die ServiceNow®-Daten in Snowflake an (das Schema, das Sie zuvor erstellt haben).

Der Name des Schemas muss ein gültiger Objektbezeichner sein.

Beispiel: Ein Konnektor mit folgenden Eigenschaften soll konfiguriert werden:

Konnektor verwendet Warehouse

servicenow_conn_warehouse.Konnektor verwendet Schema

dest_db.dest_schemafür die ServiceNow®-Daten in Snowflake.

Führen Sie den folgenden Befehl aus:

CALL CONFIGURE_CONNECTOR({ 'warehouse': 'servicenow_conn_warehouse', 'destination_database': 'dest_db', 'destination_schema': 'dest_schema' });

Wenn der Konnektor erfolgreich gestartet wurde, gibt diese gespeicherte Prozedur die folgende Meldung aus:

{ "responseCode": "OK", "message": "Connector successfully configured.", }

Bemerkung

Sobald der Konnektor gestartet ist, ist es nicht mehr möglich, die übergebenen Objekte für Warehouse, Zieldatenbank, Zielschema und kundenspezifische Rolle für den Konnektor umzubenennen. Der Konnektor referenziert sie mit ihrem Namen. Der Versuch, den Namen dieser Objekte zu löschen oder zu ändern, führt dazu, dass der Konnektor nicht mehr funktioniert.

Anstatt das Warehouse umzubenennen, verwenden Sie die gespeicherte Prozedur UPDATE_WAREHOUSE, um das vom Konnektor verwendete Warehouse zu ändern.

Konfigurieren Sie die Verbindung zur ServiceNow®-Instanz, indem Sie mit dem Befehl CALL die gespeicherte Prozedur namens

SET_CONNECTION_CONFIGURATIONaufrufen:CALL SET_CONNECTION_CONFIGURATION({ 'service_now_url': '<servicenow_base_url>', 'secret': '<secret_name>', 'external_access_integration': '<external_access_integration_name>' })

Wobei:

servicenow_base_urlGibt die URL der ServiceNow®-Instanz an, die der Konnektor verwenden soll. Die URL muss das folgende Format haben:

https://<servicenow_instance>.service-now.com

secret_nameGibt den vollqualifizierten Namen des Geheimnisobjekts an, das die Anmeldeinformationen für die Authentifizierung bei ServiceNow® (das zuvor erstellte Geheimnis) enthält.

Sie müssen den vollqualifizierten Namen des Geheimnisobjekts in folgendem Format angeben:

<database_name>.<schema_name>.<secret_name>

Die Namen von Datenbank, Schema und Geheimnis müssen gültige Objektbezeichner sein.

external_access_integration_nameGibt den Namen der Integration für den externen Zugriff für ServiceNow® (die externe Zugangsintegration, die Sie zuvor erstellt haben) an.

Der Name der Integration muss ein gültiger Objektbezeichner sein.

Angenommen, Sie konfigurieren die Verbindung zu einer ServiceNow®-Instanz mit folgenden Eigenschaften:

Die URL ist

https://myinstance.service-now.com.Es wird das in

secretsdb.apiauth.servicenow_creds_oauth_codegespeicherte Geheimnis verwendet.Verwendet die Integration für den externen Zugriff namens

servicenow_external_access_integration.

Führen Sie den folgenden Befehl aus:

CALL SET_CONNECTION_CONFIGURATION({ 'service_now_url': 'https://myinstance.service-now.com', 'secret': 'SECRETSDB.APIAUTH.SERVICENOW_CREDS_OAUTH_CODE', 'external_access_integration': 'SERVICENOW_API_INTEGRATION' });

Wenn die Verbindung erfolgreich konfiguriert wurde, gibt diese gespeicherte Prozedur die folgende Meldung aus:

{ "responseCode": "OK", "message": "Test request to ServiceNow® succeeded.", }

Bemerkung

Sobald der Konnektor konfiguriert ist, ist es nicht mehr möglich, die Namen des übergebenen Geheimnisses und der Integration für den externen Zugriff zu ändern. Der Konnektor referenziert sie mit ihrem Namen. Der Versuch, den Namen dieser Objekte zu löschen oder zu ändern, führt dazu, dass der Konnektor nicht mehr funktioniert.

Schließen Sie die Konfiguration des Konnektors mit dem Befehl CALL ab, um die gespeicherte Prozedur namens

FINALIZE_CONNECTOR_CONFIGURATIONaufzurufen:CALL FINALIZE_CONNECTOR_CONFIGURATION({ 'journal_table': '<name_of_journal_table>', 'table_name': '<name_of_audited_table>', 'sys_id': '<sys_id_of_audited_entry>' })

Wobei:

name_of_journal_tableGibt den Namen der Tabelle an, die Informationen zu gelöschten Datensätzen enthält. Weitere Informationen dazu finden Sie unter Vorbereiten Ihrer ServiceNow®-Instanz.

Beachten Sie, dass Informationen zu gelöschten Datensätzen nur für Tabellen verfügbar sind, die Sie für die Weitergabe gelöschter Datensätze eingerichtet haben.

Um die Weitergabe gelöschter Datensätze zu verhindern, geben Sie für dieses Argument

nullan.name_of_audited_table(optional) Gibt den Namen der geprüften Tabelle an, die in der Journaltabelle enthalten sein soll und auf die der Konnektor Zugriff haben soll. Während der Validierung des Zugriffs auf die Journaltabelle sucht der Konnektor nach Audit-Einträgen, die sich auf diese Tabelle beziehen. Geben Sie diese Option an, wenn eine Abfrage an ServiceNow® erfolgreich ist, aber kein Ergebnis liefert, sodass die Prozedur fehlschlägt. Stellen Sie sicher, dass der ServiceNow®-Benutzer für den Konnektor Zugriff auf alle Einträge für die angegebene Tabelle hat.

Diese Option kann nicht zusammen mit dem Parameter

sys_idverwendet werden.sys_id_of_audited_entry(optional) Gibt den

sys_id-Wert eines Eintrags aus einer geprüften Tabelle an, die in der Journaltabelle vorhanden sein soll und auf die der Konnektor Zugriff haben soll. Bei der Validierung des Zugriffs auf die Journaltabelle sucht der Konnektor nach Audit-Einträgen, die sich auf diesesys_idbeziehen. Geben Sie diese Option an, wenn eine Abfrage an ServiceNow® erfolgreich ist, aber kein Ergebnis liefert, sodass die Prozedur fehlschlägt. Stellen Sie sicher, dass der ServiceNow®-Benutzer für den Konnektor Zugriff auf den angegebenen Eintrag hat.Diese Option kann nicht zusammen mit dem Parameter

table_nameverwendet werden.

Wenn der Konnektor erfolgreich gestartet wurde, gibt diese gespeicherte Prozedur die folgende Meldung aus:

{ "responseCode": "OK", }

Während der Fertigstellung der Konnektorkonfiguration versucht der Konnektor zu prüfen, ob ein zuvor exportierter Konnektorstatus im Zielschema vorhanden ist. Wenn die Tabelle

__CONNECTOR_STATE_EXPORTvorhanden und für den Konnektor zugänglich ist, wird der Konnektor versuchen, den Status zu importieren. Wenn der Import erfolgreich abgeschlossen ist, wird die Exporttabelle gelöscht. Wenn während des Imports ein Fehler auftritt, können Sie die ProzedurFINALIZE_CONNECTOR_CONFIGURATIONerneut ausführen, nachdem Sie den Fehler behoben haben. Wenn Sie den Status nicht importieren oder den Importfehler nicht beheben möchten, übertragen Sie die Eigentümerschaft an der Tabelle vom Konnektor und löschen Sie dann die Tabelle.

Die neu erstellte Datenbank ist eine Instanz des Konnektors und enthält Folgendes:

Gespeicherte Prozeduren, die Sie zur Konfiguration des Konnektors verwenden. Weitere Informationen dazu finden Sie unter Einrichten der Datenerfassung mit SQL-Anweisungen.

Ansichten mit den protokollierten Meldungen und Statistiken für den Konnektor. Weitere Informationen dazu finden Sie unter Allgemeine Informationen zur Überwachung des Konnektors.

Anwendungsrollen des Konnektors¶

Als Native App definiert Snowflake Connector for ServiceNow® Anwendungsrollen. Diese können unter Rollenbasierte Zugriffssteuerung für Konnektoren eingesehen werden.

Beispiel-Installationsskripte¶

Die folgenden Beispielskripte veranschaulichen, wie Sie Snowflake Connector for ServiceNow® mithilfe von SQL-Arbeitsblättern konfigurieren. Dies kann Ihnen dabei helfen, den Konnektor schnell in Ihrer Umgebung einzurichten und ihn zu nutzen. Kopieren Sie einfach die Befehle, fügen Sie sie in das Arbeitsblatt ein und füllen Sie die Platzhalter mit Ihren Werten.

Wichtig

Es wird davon ausgegangen, dass die Anwendung bereits auf dem Konto installiert ist, wie hier beschrieben <label-installing-the-servicenow-connector-sql>.

Bevor Sie die Befehle ausführen, sollten Sie das Skript überprüfen und an Ihre Bedürfnisse anpassen:

-- Specify values as required by your installation

SET application_name = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW'; -- use the same name as provided in the installation

SET connector_warehouse = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW_WAREHOUSE';

SET servicenow_instance_domain = '<servicenow_instance>.service-now.com';

SET destination_database = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW_DEST_DB';

SET destination_schema = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW_DEST_SCHEMA';

SET secret_database = 'CONNECTORS_SECRET';

SET secret_schema = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW';

SET secret_database_schema = $secret_database || '.' || $secret_schema;

SET secret_fqn = $secret_database_schema || '.' || 'SECRET';

SET network_rule_fqn = $secret_database_schema || '.' || 'NETWORK_RULE';

SET external_access_integration_name = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW_EXTERNAL_ACCESS_INTEGRATION';

SET destination_database_schema = $destination_database || '.' || $destination_schema;

SET servicenow_instance_url = 'https://' || $servicenow_instance_domain || '/';

-- Create essential objects

USE ROLE accountadmin;

CREATE WAREHOUSE IF NOT EXISTS IDENTIFIER($connector_warehouse)

WAREHOUSE_SIZE = 'MEDIUM'

AUTO_RESUME = TRUE;

CREATE DATABASE IF NOT EXISTS IDENTIFIER($secret_database);

CREATE SCHEMA IF NOT EXISTS IDENTIFIER($secret_database_schema);

CREATE DATABASE IF NOT EXISTS IDENTIFIER($destination_database);

CREATE SCHEMA IF NOT EXISTS IDENTIFIER($destination_database_schema);

-- Populate with your credentials

CREATE SECRET IDENTIFIER($secret_fqn)

TYPE = PASSWORD

USERNAME = '<servicenow_login>'

PASSWORD = '<servicenow_password>';

-- None of the following commands should require any changes

CREATE NETWORK RULE IDENTIFIER($network_rule_fqn)

MODE = 'EGRESS'

TYPE = 'HOST_PORT'

VALUE_LIST = ($servicenow_instance_domain);

CREATE PROCEDURE execute_immediate_create_ea_integration()

RETURNS VARIANT

EXECUTE AS caller

AS

BEGIN

EXECUTE IMMEDIATE '

CREATE EXTERNAL ACCESS INTEGRATION IDENTIFIER($external_access_integration_name)

ALLOWED_NETWORK_RULES = ($network_rule_fqn)

ALLOWED_AUTHENTICATION_SECRETS = (' || $secret_fqn || ') ENABLED = TRUE

';

END;

CALL execute_immediate_create_ea_integration();

DROP PROCEDURE IF EXISTS execute_immediate_create_ea_integration();

GRANT EXECUTE TASK ON ACCOUNT TO APPLICATION IDENTIFIER($application_name);

GRANT EXECUTE MANAGED TASK ON ACCOUNT TO APPLICATION IDENTIFIER($application_name);

GRANT USAGE ON WAREHOUSE IDENTIFIER($connector_warehouse) TO APPLICATION IDENTIFIER($application_name);

GRANT USAGE ON DATABASE IDENTIFIER($destination_database) TO APPLICATION IDENTIFIER($application_name);

GRANT USAGE ON SCHEMA IDENTIFIER($destination_database_schema) TO APPLICATION IDENTIFIER($application_name);

GRANT CREATE TABLE ON SCHEMA IDENTIFIER($destination_database_schema) TO APPLICATION IDENTIFIER($application_name);

GRANT CREATE VIEW ON SCHEMA IDENTIFIER($destination_database_schema) TO APPLICATION IDENTIFIER($application_name);

GRANT USAGE ON INTEGRATION IDENTIFIER($external_access_integration_name) TO APPLICATION IDENTIFIER($application_name);

GRANT USAGE ON DATABASE IDENTIFIER($secret_database) TO APPLICATION IDENTIFIER($application_name);

GRANT USAGE ON SCHEMA IDENTIFIER($secret_database_schema) TO APPLICATION IDENTIFIER($application_name);

GRANT READ ON SECRET IDENTIFIER($secret_fqn) TO APPLICATION IDENTIFIER($application_name);

CALL SYSTEM$GRANT_OWNERSHIP_TO_APPLICATION($application_name, true, $destination_database, $destination_schema);

USE APPLICATION IDENTIFIER($application_name);

-- Recommended to call one by one as the response might contain an error

CALL CONFIGURE_CONNECTOR({

'warehouse': $connector_warehouse,

'destination_database': $destination_database,

'destination_schema': $destination_schema

});

CALL SET_CONNECTION_CONFIGURATION({

'service_now_url': $servicenow_instance_url,

'secret': $secret_fqn,

'external_access_integration': $external_access_integration_name

});

-- Remove the 'journal_table' parameter if you don't want to track deleted records

CALL FINALIZE_CONNECTOR_CONFIGURATION({

'journal_table': 'sys_audit_delete'

});

-- Specify values as required by your installation

SET application_name = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW'; -- use the same name as provided in the installation

SET connector_warehouse = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW_WAREHOUSE';

SET servicenow_instance_domain = '<servicenow_instance>.service-now.com';

SET destination_database = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW_DEST_DB';

SET destination_schema = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW_DEST_SCHEMA';

SET secret_database = 'CONNECTORS_SECRET';

SET secret_schema = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW';

SET secret_database_schema = $secret_database || '.' || $secret_schema;

SET secret_fqn = $secret_database_schema || '.' || 'SECRET';

SET network_rule_fqn = $secret_database_schema || '.' || 'NETWORK_RULE';

SET external_access_integration_name = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW_EXTERNAL_ACCESS_INTEGRATION';

SET security_integration_name = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW_SECURITY_INTEGRATION';

SET destination_database_schema = $destination_database || '.' || $destination_schema;

SET servicenow_instance_url = 'https://' || $servicenow_instance_domain || '/';

SET oauth_token_endpoint = $servicenow_instance_url || 'oauth_token.do';

-- Create essential objects

USE ROlE accountadmin;

CREATE WAREHOUSE IF NOT EXISTS IDENTIFIER($connector_warehouse)

WAREHOUSE_SIZE = 'MEDIUM'

AUTO_RESUME = TRUE;

CREATE DATABASE IF NOT EXISTS IDENTIFIER($secret_database);

CREATE SCHEMA IF NOT EXISTS IDENTIFIER($secret_database_schema);

CREATE DATABASE IF NOT EXISTS IDENTIFIER($destination_database);

CREATE SCHEMA IF NOT EXISTS IDENTIFIER($destination_database_schema);

-- Populate with your credentials

CREATE SECURITY INTEGRATION IDENTIFIER($security_integration_name)

TYPE = API_AUTHENTICATION

AUTH_TYPE = OAUTH2

OAUTH_CLIENT_AUTH_METHOD = CLIENT_SECRET_POST

OAUTH_CLIENT_ID = '<client_id>'

OAUTH_CLIENT_SECRET = '<client_secret>'

OAUTH_TOKEN_ENDPOINT = $oauth_token_endpoint

ENABLED = TRUE;

CREATE SECRET IDENTIFIER($secret_fqn)

TYPE = OAUTH2

OAUTH_REFRESH_TOKEN = '<refresh_token>'

OAUTH_REFRESH_TOKEN_EXPIRY_TIME = '<expiry time>'

API_AUTHENTICATION = $security_integration_name;

-- None of the following commands should require any changes

CREATE NETWORK RULE IDENTIFIER($network_rule_fqn)

MODE = 'EGRESS'

TYPE = 'HOST_PORT'

VALUE_LIST = ($servicenow_instance_domain);

CREATE PROCEDURE execute_immediate_create_ea_integration()

RETURNS VARIANT

EXECUTE AS caller

AS

BEGIN

EXECUTE IMMEDIATE '

CREATE EXTERNAL ACCESS INTEGRATION IDENTIFIER($external_access_integration_name)

ALLOWED_NETWORK_RULES = ($network_rule_fqn)

ALLOWED_AUTHENTICATION_SECRETS = (' || $secret_fqn || ') ENABLED = TRUE

';

END;

CALL execute_immediate_create_ea_integration();

DROP PROCEDURE IF EXISTS execute_immediate_create_ea_integration();

GRANT EXECUTE TASK ON ACCOUNT TO APPLICATION IDENTIFIER($application_name);

GRANT EXECUTE MANAGED TASK ON ACCOUNT TO APPLICATION IDENTIFIER($application_name);

GRANT USAGE ON WAREHOUSE IDENTIFIER($connector_warehouse) TO APPLICATION IDENTIFIER($application_name);

GRANT USAGE ON DATABASE IDENTIFIER($destination_database) TO APPLICATION IDENTIFIER($application_name);

GRANT USAGE ON SCHEMA IDENTIFIER($destination_database_schema) TO APPLICATION IDENTIFIER($application_name);

GRANT CREATE TABLE ON SCHEMA IDENTIFIER($destination_database_schema) TO APPLICATION IDENTIFIER($application_name);

GRANT CREATE VIEW ON SCHEMA IDENTIFIER($destination_database_schema) TO APPLICATION IDENTIFIER($application_name);

GRANT USAGE ON INTEGRATION IDENTIFIER($external_access_integration_name) TO APPLICATION IDENTIFIER($application_name);

GRANT USAGE ON DATABASE IDENTIFIER($secret_database) TO APPLICATION IDENTIFIER($application_name);

GRANT USAGE ON SCHEMA IDENTIFIER($secret_database_schema) TO APPLICATION IDENTIFIER($application_name);

GRANT READ ON SECRET IDENTIFIER($secret_fqn) TO APPLICATION IDENTIFIER($application_name);

CALL SYSTEM$GRANT_OWNERSHIP_TO_APPLICATION($application_name, true, $destination_database, $destination_schema);

USE APPLICATION IDENTIFIER($application_name);

-- Recommended to call one by one as the response might contain an error

CALL CONFIGURE_CONNECTOR({

'warehouse': $connector_warehouse,

'destination_database': $destination_database,

'destination_schema': $destination_schema

});

CALL SET_CONNECTION_CONFIGURATION({

'service_now_url': $servicenow_instance_url,

'secret': $secret_fqn,

'external_access_integration': $external_access_integration_name

});

-- Remove the 'journal_table' parameter if you don't want to track deleted records

CALL FINALIZE_CONNECTOR_CONFIGURATION({

'journal_table': 'sys_audit_delete'

});

-- Specify values as required by your installation

SET application_name = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW'; -- use the same name as provided in the installation

SET connector_warehouse = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW_WAREHOUSE';

SET servicenow_instance_domain = '<servicenow_instance>.service-now.com';

SET destination_database = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW_DEST_DB';

SET destination_schema = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW_DEST_SCHEMA';

SET secret_database = 'CONNECTORS_SECRET';

SET secret_schema = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW';

SET secret_database_schema = $secret_database || '.' || $secret_schema;

SET secret_fqn = $secret_database_schema || '.' || 'SECRET';

SET network_rule_fqn = $secret_database_schema || '.' || 'NETWORK_RULE';

SET external_access_integration_name = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW_EXTERNAL_ACCESS_INTEGRATION';

SET security_integration_name = 'SNOWFLAKE_CONNECTOR_FOR_SERVICENOW_SECURITY_INTEGRATION';

SET destination_database_schema = $destination_database || '.' || $destination_schema;

SET servicenow_instance_url = 'https://' || $servicenow_instance_domain || '/';

SET oauth_token_endpoint = $servicenow_instance_url || 'oauth_token.do';

-- Create essential objects

USE ROlE accountadmin;

CREATE WAREHOUSE IF NOT EXISTS IDENTIFIER($connector_warehouse)

WAREHOUSE_SIZE = 'MEDIUM'

AUTO_RESUME = TRUE;

CREATE DATABASE IF NOT EXISTS IDENTIFIER($secret_database);

CREATE SCHEMA IF NOT EXISTS IDENTIFIER($secret_database_schema);

CREATE DATABASE IF NOT EXISTS IDENTIFIER($destination_database);

CREATE SCHEMA IF NOT EXISTS IDENTIFIER($destination_database_schema);

-- Populate with your credentials

CREATE SECURITY INTEGRATION IDENTIFIER($security_integration_name)

TYPE = API_AUTHENTICATION

AUTH_TYPE = OAUTH2

OAUTH_CLIENT_AUTH_METHOD = CLIENT_SECRET_POST

OAUTH_CLIENT_ID = '<client_id>'

OAUTH_CLIENT_SECRET = '<client_secret>'

OAUTH_TOKEN_ENDPOINT = $oauth_token_endpoint

OAUTH_GRANT = 'CLIENT_CREDENTIALS'

OAUTH_ALLOWED_SCOPES = ('useraccount')

ENABLED = TRUE;

CREATE SECRET IDENTIFIER($secret_fqn)

TYPE = OAUTH2

API_AUTHENTICATION = $security_integration_name

OAUTH_SCOPES=('useraccount');

-- None of the following commands should require any changes

CREATE NETWORK RULE IDENTIFIER($network_rule_fqn)

MODE = 'EGRESS'

TYPE = 'HOST_PORT'

VALUE_LIST = ($servicenow_instance_domain);

CREATE PROCEDURE execute_immediate_create_ea_integration()

RETURNS VARIANT

EXECUTE AS caller

AS

BEGIN

EXECUTE IMMEDIATE '

CREATE EXTERNAL ACCESS INTEGRATION IDENTIFIER($external_access_integration_name)

ALLOWED_NETWORK_RULES = ($network_rule_fqn)

ALLOWED_AUTHENTICATION_SECRETS = (' || $secret_fqn || ') ENABLED = TRUE

';

END;

CALL execute_immediate_create_ea_integration();

DROP PROCEDURE IF EXISTS execute_immediate_create_ea_integration();

GRANT EXECUTE TASK ON ACCOUNT TO APPLICATION IDENTIFIER($application_name);

GRANT EXECUTE MANAGED TASK ON ACCOUNT TO APPLICATION IDENTIFIER($application_name);

GRANT USAGE ON WAREHOUSE IDENTIFIER($connector_warehouse) TO APPLICATION IDENTIFIER($application_name);

GRANT USAGE ON DATABASE IDENTIFIER($destination_database) TO APPLICATION IDENTIFIER($application_name);

GRANT USAGE ON SCHEMA IDENTIFIER($destination_database_schema) TO APPLICATION IDENTIFIER($application_name);

GRANT CREATE TABLE ON SCHEMA IDENTIFIER($destination_database_schema) TO APPLICATION IDENTIFIER($application_name);

GRANT CREATE VIEW ON SCHEMA IDENTIFIER($destination_database_schema) TO APPLICATION IDENTIFIER($application_name);

GRANT USAGE ON INTEGRATION IDENTIFIER($external_access_integration_name) TO APPLICATION IDENTIFIER($application_name);

GRANT USAGE ON DATABASE IDENTIFIER($secret_database) TO APPLICATION IDENTIFIER($application_name);

GRANT USAGE ON SCHEMA IDENTIFIER($secret_database_schema) TO APPLICATION IDENTIFIER($application_name);

GRANT READ ON SECRET IDENTIFIER($secret_fqn) TO APPLICATION IDENTIFIER($application_name);

CALL SYSTEM$GRANT_OWNERSHIP_TO_APPLICATION($application_name, true, $destination_database, $destination_schema);

USE APPLICATION IDENTIFIER($application_name);

-- Recommended to call one by one as the response might contain an error

CALL CONFIGURE_CONNECTOR({

'warehouse': $connector_warehouse,

'destination_database': $destination_database,

'destination_schema': $destination_schema

});

CALL SET_CONNECTION_CONFIGURATION({

'service_now_url': $servicenow_instance_url,

'secret': $secret_fqn,

'external_access_integration': $external_access_integration_name

});

-- Remove the 'journal_table' parameter if you don't want to track deleted records

CALL FINALIZE_CONNECTOR_CONFIGURATION({

'journal_table': 'sys_audit_delete'

});

Nächste Schritte¶

Führen Sie nach Installation und Konfiguration des Konnektors die unter Einrichten der Datenaufnahme (Data Ingestion) für Ihre ServiceNow®-Daten beschriebenen Schritte aus.